e-mail:

tdenest@freemail.hu

Információbizonytalanság az e-társadalomban,

avagy

Közös Fiók Rendszer (Common Box System)

mint egy új, biztonságos e-levelezési rendszer vázlata

Budapest, 2004. december

1995-ben jelent meg a Building in Big Brother című kötet Lance J. Hoffman a George Washington Egyetem tanárának szerkesztésében (lásd [23]), amely ma még aktuálisabb, mint megjelenésekor. A könyv sokoldalúan mutatja be azt a vitát amely az USA kormányzatának 1993. áprilisában meghirdetett Clipper chipje körül alakult ki és átfogóan tárgyalja, hogy még oly régi demokráciákban mint az USA-é, milyen nehéz megtalálni az egyensúlyt a nemzetbiztonság, a bűnüldözés és a polgári szabadságjogok között. Sajnos ma is igaz Hoffman professzor azon megállapítása, miszerint sok felvetett jogos kérdésre eddig nem sikerült a kielégítő választ megtalálni.

Az információbiztonság technikai, kriptológiai megközelítésével, a biztonságos információs társadalom problematikájával sok cikkemben, tanulmányomban foglalkoztam. Jelen dolgozatomban az USA példáján, mint esettanulmányon keresztül szeretném felhívni a figyelmet az információbiztonság és így az információs társadalom néhány egyelőre kibékíthetetlennek tűnő ellentmondására.

Tulajdonképpen e problématika két USA-beli esemény köré csoportosítható:

1. A digitális telefonia és hírközlés adatvédelmének megjavítására vonatkozó l994.évi törvény.

2. A key escrow (kulcs letéti) szabvány bevezetése.

A

Clipper chip

Mi tette indokolttá az USA-ban egy új távközlési törvény létrehozását?

Egyrészt a növekvő bűnözés egyre inkább segédeszközként használta fel (és használja ma is) a hírközlő eszközöket, és hálózatokat, másrészt a digitális berendezések és hálózatok egyre nehezebb feladat elé állítják a lehallgatást. Ennek a helyzetnek nem csupán pozitív hatása van (a felhasználók biztonságának növelése), hanem nagyon erősen negatív módon befolyásolja a lehallgathatóságot és így a bűnüldözést. A törvény kötelező erővel határozza meg a szolgáltatók feladatait a törvényesen engedélyezett lehallgatások megszervezésében.

Ugyanakkor már a törvény előkészítése során nagy viták alakultak ki a lehallgatások alkotmányosságát illetően. Ezek a vélemények, a key escrow (kulcs letéti) szabvánnyal, főleg a szabadságjogok korlátozásával kapcsolatosan merültek fel, ami mindig valódi kulcskérdése az információk biztonságos védelme és a polgári szabadságjogok érvényesítésének.

Az USA kormányzata az állami szabványként szereplő DES (Data Encription Standard) helyett bevezette, az algoritmusát illetően, titkosan kezelt Skipjack rejtjelző eljárást. A Skipjack algoritmus egy úgynevezett Clipper chipben nyert műszaki megvalósítást. Nem csupán az keltett heves ellenkezést, hogy mint kiderült a Skipjack kidolgozásán az NSA (National Security Agensy) vezetésével több évig a legnagyobb titokban egy fejlesztő csoport dolgozott, akiknek nevét és tevékenységük eredményét is szigorú titokban tartották, hanem az is, hogy a Clipper chip gyártását egyetlen gyártóra bízták. A Clipper chip elsősorban beszéd rejtjelzésre szolgált.

A Capstone project

A Capstone kártya, amely szintén a Clipper chipre épül, a beszéd rejtjelzés mellett adat rejtjelzésre, elektronikus aláírásra és egyéb kriptológiai funkciók elvégzésére is szolgál.

1993. áprilisában amikor a Clipper chip létét bejelentették, az USA elnökének kezdeményezésére meghirdették a Clipper chiphez tartozó Escrowed Encryption Standard (EES), azaz Letéti Rejtjelzési Szabványt.

Egyes rejtjelző rendszerek és a Skipjack ilyen, azzal a tulajdonsággal bírnak, hogy a megoldásukat egyetlen titkos kulcs biztosítja (az ilyen rendszereket fair rendszereknek nevezik). Az EES azt kívánja szabványosítani, hogy a titkos kulcsot milyen titok megosztó eljárással lehet két vagy több (államilag kijelölt) kulcs megőrző szervre bízni, oly módon, hogy egy bűnüldöző szerv megfelelő törvényes felhatalmazás esetén a kulcs megőrzőktől nyert részinformációkból a vizsgált ügyben használt titkos kulcsot vissza tudja állítani és így az ügyben szereplő rejtjeles üzeneteket képes legyen nyílt szövegként olvasni. Az EES csak ajánlás maradt, kötelezővé tétele nem sikerült, mivel ellentmond legalább három alkotmányos alapjognak:

a. Olyan törvény nem hozható, amely a szólás és a sajtószabadság vagy az emberek békés célú gyülekezésének jogát korlátozza.

b. Az ember joga, hogy otthonában biztonságban legyen, tárgyai és cselekedetei oktalan kifürkészése és elkobzása ellen.

c. Senki sem kötelezhető egy büntető eljárás során arra, hogy önmaga ellen tanúskodjon.

A

digitális aláírás és elágazásai

A Capstone project egy része volt a digitális aláírás szabvány (Digital Signatura Standard, rövidítve: DSS). A DSS-sel kapcsolatban is rá kívánok mutatni, hogy a műszaki megoldások általában lényegesen előbbre járnak, mint a vonatkozó jogszabályok. A digitális aláírásból fejlődött ki a vak aláírás (blind signature). A vak aláírás lehetővé teszi az elektronikus pénz és egyéb értékjegyek mozgásánál a tökéletes pénzügyi bűncselekményeket (pl. a követhetetlen pénzmozgást, vagyis a pénzmosást, lásd [15]).

A digitális aláírás egy különleges módja a digitális ujjlenyomat, melynek mibenlétéről és alkalmazásáról például a bankjegyhamisítás területén, olvashat az érdeklődő olvasó [12] cikkemben. Mielőtt az olvasó azt gondolná, hogy a pénzhamisítás elleni védekezés és így a digitális ujjlenyomat távol áll a hírközléstől, szeretném felhívni a figyelmet, hogy a telefonkártya hamisítás megakadályozásának is egyik hatásos módja a digitális aláírás és ujjlenyomat alkalmazása. Míg a digitális ujjlenyomat a tárgyak azonosításának egy korszerű, nagyon hatékony módja, addig a személyazonosítás egy modern hatékony módszere a zero knowledge proof (előzetes ismeret nélküli azonosítás). A probléma felvetése a következő (részletesebben lásd [13]-ben):

Egy számítógépes hálózat felhasználói úgy kívánják egymás személyazonosságát igazolni, hogy személyi azonosítójuk egy bitnyi részletét sem közlik, ugyanakkor be tudják bizonyítani, hogy a személyazonosítóval rendelkeznek.

a. Ez a módszer lehetőséget biztosít arra, hogy a titkos azonosítót ne kelljen kitenni a vonali lehallgatás illetve a központi tárolóban az illetéktelen hozzáférés veszélyének.

b. E módszer hasonló a dinamikus, vagy más elnevezéssel egyszer használható jelszóhoz. Szakértői tevékenységem során az elmúlt években számos megbízónál igyekeztem felhívni a figyelmet a többször használható jelszó gyengeségére és javasolni a dinamikus jelszó bevezetését (kevés eredménnyel).

c. A bankkártyák, telefonkártyák, más személyazonosító igazolványok hamisíthatóságának problémája nem oldható meg a dinamikus jelszó vagy hasonló interaktív algoritmus igénybevétele nélkül.

Vélemény

(különbségek) a Clipper chip kapcsán

A

Clinton Adminisztrációnak ugyan a clipper chip bevezetéséhez nem volt szüksége

kongresszusi jóváhagyásra, azonban mégis jellemző P. J. Leahy demokrata párti

szenátor azon kijelentése amely szerint: „A kormánynak nem szabadna kötelezően

előírni egy bizonyos technológiát.”

D. E. Denning a Georgetown Egyetem számítástudomány professzora úgy vélekedik, hogy „Egy olyan világban amely fenyegetett a nemzetközi szervezett bűnözéstől, a terrorizmustól, butaság lenne megengedni, hogy az információs szuper sztrádán keringő információk mentesek legyenek a törvényes keretek között végzett lehallgatástól.”

Összehasonlításul érdemes megjegyezni, hogy az USA l912. évi távközlési törvénye szerint a kormánynak garantálni kell a távközlési vonalakon keresztülmenő információk hozzáférhetetlenségét a címzetten kívül bárki számára.

W. Diffie mint fiatal számítógép kutató kezdett el kriptográfiával foglalkozni. 30 éves volt amikor M. Helmannal együtt megírta híres [19] cikkét, amellyel megkezdődött a nyilvános kulcsú rejtjelzés korszaka. Diffie jelenleg a Sun cég egyik vezető rejtjelzési szakembere, akinek néhány idevágó gondolatát érdemes felidézni:

„Én mindig aggódtam az egyénekért és a magán titokért ha ezek szembe találkoztak az állam titkaival.”

„A kulcs letéti rendszer ugyanazt a sebezhetőséget hozza vissza, amely engem a nyilvános kulcsú rejtjelzés feltalálásához vezetett”/

„A

Clipper chip bevezetésének, romboló hatása lesz az üzleti biztonságra és a polgári

jogokra anélkül, hogy javítaná a bűnüldözést.”

„A

bűnüldözési szerepét a Clipper rendszernek, ahogy az le van írva könnyű megkerülni.

Azok a felhasználók akik bíznak a Skipjack algoritmusban és csak a bűnüldözési

részétől igyekeznek megvédeni magukat elég, ha előrejtjelzést alkalmaznak.”

„Az

NSA-nál bíznak valamiben amit ők úgy neveznek, hogy mély titok. Az ő legértékesebb

titkaikat rejtjelezve betennék egy bontás védett chipbe ezt egy lezárt irodában

lévő páncélszekrénybe, amely iroda egy fegyveresen védett szöges dróttal körülvett

épületben van egy katonai bázison. Én közlöm veletek, hogy a világ legértékesebb

titka a demokrácia, ezt a titkot a műszakiaknak és a politikusoknak kéz a kézben

kell őrizni, ez az amit mély titokként kell védeni.”

David Gelernter a Yale egyetem számítástudomány professzora így ír:

„A

Clipper chip és az új távközlési törvény ellenzői nem kényesek arra, hogy a nemzetközi

adóhivatal, a repülőtéri csomagvizsgálat és a bevásárló központokban lévő rejtett

kamerás megfigyelés rendszeresen megsérti személyiségi jogaikat. Semmi sem szolgálná

jobban ennek a nemzetnek az érdekeit mint az, hogy megmondjuk a szakértőknek,

hogy utat tévesztettek. Én egy műszaki szakértő vagyok, de ne tekintsék szavaimat,

mint e minőségben mondottakat. A múlt esztendőben súlyosan megsérültem a terroristák

levélbombáitól, de ugyancsak ne tekintsék szavaimat mint egy különleges védő szavait.

A szavaimat a józan ész szószólójaként vegyék figyelembe, aki elvárja, hogy a

lehallgatás megmaradjon. Ez a törvény megtartja azt. Menjen keresztül a törvény!”

Nos a vélemények és az ezekből fakadó gyakorlat is igen sokrétű. Az USA-ra vonatkozó esettanulmány egyrészről túl távolinak mutatja a problémát, másrészről módot ad a kívülálló tisztánlátására. Például tovább sorolhatjuk, hogy a lehallgatások pártján állók még mi mindenre nem kényesek, ami ellentmond alapvető alkotmányos jogainknak. Ugyanakkor e cikk folytatásával szeretném megmutatni, hogy amennyire az információ alapú társadalom, úgy a dolgozatom címében feltett kérdés is globális, tehát minél beljebb kerülünk az e-társadalom labirintusába, annál közelebbről érint bennünket is. Egyre világosabbá kell válnia, hogy G.A. Orwell 1949-ben megalkotott Big Brother-je 55 év után, velünk él, sőt az e-társadalom központi problémájává vált (lásd [9], [10], [11], [13]) .

Az e-társadalom bizonytalanságáról

Az információrobbanás az emberi társadalmakban -akárcsak az ősrobbanás a

világegyetemben- elindított egy visszafordíthatatlan folyamatot, ez az információs

társadalmak kialakulása. Mivel a folyamat kezdete történelmi léptékkel mérve néhány

másodperce zajlik (tehát kevés hiteles tapasztalattal rendelkezünk e tárgyban),

és az exponenciális léptékű változások az emberek mindennapi életét nagymértékben

befolyásolják, így könnyen válik ez az egész jövőnket meghatározó témakör, az

üzleti vállalkozások és a napi politika martalékává.

Jelen dolgozatban fő célom, hogy rámutassak azokra az alaptörvényszerűségekre,

amelyek e visszafordíthatatlan folyamat mélyén rejlenek és ráirányítsam azokra

a megkerülhetetlen problémákra a figyelmet, melyek mentén a tudomány multidiszciplináris

eszközeivel felrajzolhatók a jövő információs társadalmának lehetséges alternatívái.

Az információrobbanás az információs társadalom kezdete?

Az információipar, mint a XX. század második felének új és egyre hatalmasabb

ágazata, megkezdte és rohamos méretekben folytatja az információ tömegtermelését.

Ezen új ágazat alapanyaga, félkész és végterméke is az információ. S mint a fogyasztói típusú társadalmak működési törvényei ezt diktálják,

ez az ágazat is visszafordíthatatlan versenyfutásba kezdett önmagával, amelynek

eredménye a ma már mindenki által hangoztatott INFORMÁCIÓ ROBBANÁS.

Ezzel egy egészen új korszak, új társadalmi forma vette kezdetét, amelynek

jövője még ismeretlen, törvényszerűségeiről modell analógia segítségével, mint

látni fogjuk mégis sokat tudhatunk.

Az információipar működésének eszközrendszerét (és főképpen hajtóerejét!)

az INFORMÁCIÓTECHNOLÓGIA soha nem látott ütemű fejlődése teremti meg. Az információtechnológia mindenekelőtt az információ

nagy tömegű tárolásának és igen gyors továbbításának lehetőségét biztosítja.

Az információ (adat, hír) mennyisége exponenciálisan növekszik. Ugyanez

vonatkozik az információ technológia fejlődési ütemére is, míg mindezekkel fordított

arányban csökken az információ átviteléhez szükséges idő, így az elérhető távolságok

összezsugorodnak. Ez a helyzet a számítástechnika, digitális és műholdas adatátvitel

végleges beépülésével az információiparba, magában rejti a Föld egyetlen globális

társadalommá zsugorításának lehetőségét.

Az emberiség (egy része!) elérkezett egy olyan társadalmi modell beteljesedéséhez,

amelynek középpontjában az információ áll, legnagyobb hatású ágazata az információipar,

ez az INFORMÁCIÓS TÁRSADALOM. Bár a valóságot talán jobban kifejezné az "adat-hír

dömping társadalom" elnevezés.

Ahogy a fejlett országokban az elektromosság nélkülözhetetlenné vált az

élet minden területén és kialakult a teljes elektromos függőség a társadalomban,

úgy vagyunk szemtanúi annak, ahogy kialakulóban van az információ függőség (ezen

belül is egyre nagyobb teret hódít az elektronikus információ!) az e-társadalomban.

A számítógépes nemzeti és világhálón óráról-órára szaporodnak az adatok, üzenetek,

az emberek milliói számára percek alatt elérhető információk. A sajtó, a tömegkommunikáció,

a médiák, a reklámhordozók ontják az üzeneteket, adatokat, híreket és álhíreket. Kezdenek tehát kialakulni az INFORMÁCIÓ FÜGGŐSÉG tünetei, bár a fentiek

alapján a valóságot talán jobban kifejezné az "adat-hír függőség" elnevezés.

A világegyetem ősrobbanása és az információs társadalom kezdetét jelentő

információ robbanás összevetése nem csak nyelvi játék. A fizikai világban elismert

alaptörvény az energia-megmaradás törvénye, melynek modern megfogalmazása: "Zárt

rendszer energiája állandó. Entrópiája csak növekedhet."

Ez bizonyos absztrakció segítségével (lásd pl. [6]) átvihető a társadalomra,

mint rendszerre is, ahol az emberek közötti viszonyokat az információ birtoklása

és áramlása határozza meg. A társadalmi energia ezen viszonyokban (struktúrákban)

testesül meg.

Az

entrópia növekedése a rendezetlenség növekedésének, vagyis egy rendezettebb állapotból

egy kevésbé rendezett (kevésbé kiszámítható) állapotba való átmenetnek felel meg.

Nos a fizikai világban a rendezettebb állapotot a fizikai közelség képviseli,

így az állandó tágulás entrópia növekedéssel jár, tehát megfelel a fenti törvénynek.

Az információs társadalomban (e-világban) a rendezetlenebb, kevésbé kiszámítható

állapotot az információk elérhetőségének közelsége jelenti, a zsugorodás tehát

entrópia növekedéssel jár, ami szintén megfelel a fenti törvénynek.

Az INFORMÁCIÓS TÁRSADALOM bizonytalansága

A személyiséggel kapcsolatos jogok számítógépes veszélyeztetésével kapcsolatos

problémáknál elsősorban attól tartottak, hogy az automatikus nyilvántartó rendszereket

használó szervezetek több kényes adatot tudnak majd összegyűjteni az egyénekről

mint korábban és ezeket az adatokat könnyebben át tudják adni egymásnak. Ez a

veszély pedig növekszik, ahogy személyes és munkavilágunkba egyre inkább belép

a számítástechnika, az információipar. Még riasztóbb a biztonságérzetünk, ha a

kommunikációs hálózatok összekapcsolódására gondolunk.

Ennek a problémának orvoslására sok országban alkottak olyan törvényeket,

amelyeknek az a feladata, hogy szankcionálják (esetleg megakadályozzák) a központilag

tárolt adatok téves, vagy rosszindulatú felhasználását.

Ez tehát azt sugallja, hogy általában nincs oka az egyénnek aggodalomra

mindaddig, amíg a nyilvántartó rendszerek lehetővé teszik az érintett személy

(adatalany) számára, hogy ellenőrizze adatainak helyességét és folyamatosan információt

kapjon azok felhasználásáról (legalábbis azok többségéről). Ugyanakkor az információs

technológiák elérték azt a fokot, amikor már elősegítik az egyéni viselkedés közvetlen

nyomonkövethetőségét, vagy az e viselkedésre vonatkozó, tárolt adatok hozzáférhetőségét.

Például szolgálhatnak az ismert utcai, banki megfigyelő kamerák, illetve a számítógépen

tárolt egészségügyi adatoknak rendőrségi hozzáférése.

Feltehetjük a kérdést, hogy vajon George Arthur Orwell 1949-ben megjelent Ezerkilencszáznyolcvannégy

című regénye valóban utópiának tekinthető, amelyben ezt írja:

„Az embernek annak tudatában kellett

élnie, hogy lehallgattak minden hangot, amit kiadott, s a sötétséget leszámítva

minden mozdulatát megfigyelték.”

A választ 50 évvel később, napjaink

világméretű felismerése adja meg, amely hosszú titkolódzás után került nyilvánosságra:

Földünket műholdakból álló lehallgató rendszer veszi körül, amelyek öt

ország (USA, Kanada, Ausztrália, Nagy-Britannia, Új-Zéland) közreműködésével működnek.

Hosszú ideig a nyilvánosságot a megtévesztő „kém műhold” elnevezéssel vezették

félre, mondván, hogy ezek a műholdak csak katonai célokat szolgálnak. Azonban

a 2000. év világszenzációja, vagy éppen világbotrányaként

került napvilágra, hogy ez az ECHELON nevű rendszer, a ma már globális (egész

Földet behálózó) kommunikációs rendszerek (telefon, fax, internet, stb.) teljes

lehallgatására nem csupán alkalmas, hanem folyamatosan teszi is. Az ECHELON rendszer

tehát, amelyet „NAGY FÜLEK”-nek is mondanak tökéletesen megvalósította Orwell

„utópiáját” ![1]

Az egyénről tehát egyre több személyes információ tárolódik, ugyanakkor

az egyén számára egyre áttekinthetetlenebb az az iszonyú mennyiségű információ,

amely számára idegen formában, virtuálisan áll rendelkezésére.

Ez a virtualitás, az információ-szolgáltatók fokozódó elszemélytelenedése

a forrása az egyén elszigetelődésének. Az elszigetelődés elbizonytalanodást is

jelent, egy áttekinthetetlentől, a láthatatlantól való függés félelmét.

Rendezettebb társadalmi struktúrákban tehát nagyobb az átláthatóság, a kiszámíthatóság,

azaz a BIZTONSÁG.

A társadalmi relációk bonyolultsága (nem a mennyisége!) növeli a rendezetlenséget

(entrópia növekedés), így csökken a biztonság. Tehát ha társadalmi struktúrában

fogalmazunk, akkor egy abszolút hierarchikus társadalom a legrendezettebb, így

elméletileg ebben a legnagyobb a biztonság, míg a nyílt társadalmakban nagyobb

a rendezetlenség, így elméletileg ezekben kisebb a biztonság.

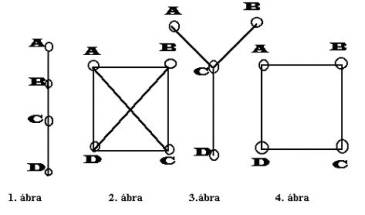

Az alábbi 1.-4.ábrákon úgynevezett gráf modellekkel ábrázoljuk a társadalmi

struktúrák (pl. kommunikációs hálózatok) alaptípusait. A betűkkel jelölt pontok

egyedeket, csoportokat, objektumokat jelölhetnek, míg a közöttük létrejövő viszonyokat

(relációkat) az őket összekötő vonalak jelölik.

Mindenki

számára könnyen látható, hogy bár mindegyik ábra négy pontot tartalmaz, az 1.,

3. struktúrák bejárhatósága sokkal kiszámíthatóbb, átláthatóbb, mint a 4. és főleg

a 2.ábráé. Az előzőkben leírtak alapján azt is mondhatnánk, hogy az 1., 3. struktúrák

biztonságosabbak, mint a 2., 4. struktúrák.

Az ábrákkal illusztrálni szerettem volna azt az alapvető jelentőségű állítást,

mely szerint nem a társadalom alkotóelemei közötti viszonyok (relációk) száma,

mennyisége az ami meghatározza a biztonságot, hanem eme relációk struktúrája.

Az e-levelezés bizonytalansága

A fenti gondolatmenet különös aktualitással bír, ha figyelembe vesszük,

hogy napjaink egyre terjedő e-kommunikációs formája az e-levelezés, éppen a csomagkapcsolt

hálózatok 2.ábrán látható struktúrájára épül. Az egyre globalizálódó internet

alapú kommunikáció alaptermészete a minden végpont összekötése az összes többivel

elv. Ennek kulcsát képezik a szervereken tárolt egyre terjedelmesebb címlisták,

amelyek egyben a struktúra növekvő érzékenységét, támadhatóságát jelentik.

Az e-mail kommunikáció tömegessé válásával napjaink legfrissebb vírusai

(és egyéb e-kártevői) aktívan támaszkodnak az e-mailes infrastruktúrára, azaz

minél több példányban a lehetséges legrövidebb idő alatt igyekeznek eljuttatni

magukat más végpontokon levő számítógépekre és ennek érdekében ezerszám továbbítják

a fertőzést az áldozatok számítógépén talált címlisták címeire. A legfrissebb

e-fertőzések messze túlmennek az élővilágban található vírusok virulenciáján,

hiszen a közelmúltban regisztráltak olyan vírust, amely az első észlelést követő

24 órán belül több mint 1 millió példányban terjedt el. Így az e-levelekkel terjedő

fertőzések legveszélyesebb kártékonysága, amikor a szokásos adatforgalom sokszorosát

generálják a levelezőrendszerben és ezzel tulajdonképpen az egész kommunikációs

hálózat időszakos bénulását okozzák. Ez már az e-kommunikáció alapvető biztonsági

kérdését veti fel, amely messze túlmutat egyes cégek, vállalatok anyagi veszteségein

(becslések szerint a 2003-as évben a világ vállalatainak 15 milliárd dollár kárt

okozott az effajta veszteség). A spam szűrőkkel való védekezésről mára kiderült,

hogy nem nyújtanak elégséges védelmet, hiszen a „címvadászok” előszeretettel böngészik

automatikusan működő programok segítségével, a nap 24 órájában a web oldalak fórum

és hirdetési oldalait, a szervereken tárolt listák feltöréséről nem is beszélve.

Jogos tehát az aggódók azon felvetése, hogy ha az e-levelekben, de az ezeket szűrő

rendszerekben sem bízhatunk meg száz százalékig, akkor az e-társadalom alapjai

rendülnek meg. Akkor hogyan tovább?

A megoldás lehetősége egyértelműen az e-kommunikációs struktúrák, a hálózati

architektúrák átalakításában keresendő.

A kommunikációs és társadalmi struktúrák elemzésére, ezek törvényszerűségeinek

egzakt leírására, modellezésére a matematika gráfelmélet nevű ága bizonyult a

legalkalmasabbnak. Ezt mutatja az a könyvtárnyi irodalom, amely a XX.század közepétől

e témakörrel foglalkozik (a téma szempontjából néhány alapvető szerzőt idéz irodalomjegyzékünk).

A kommunikáció, mint az információ áramlás relációja, az információs társadalom

meghatározó struktúra generátora. A biztonság szempontjából igen fontosak azok

a strukturális jellemzők, amik a társadalmi és kommunikációs hálózatok egyensúlyáról,

centralitásáról, átjárhatóságáról, összefüggőségéről, izomorfiáról, stb. egzakt

leírást adnak (lásd [1], [6], [22], [25], [26], [27])

Ezek a struktúrák határozzák meg azt a mozgásteret, amelyben a társadalmi

folyamatok zajlanak. Ezekre a "hálókra" utal Farkas János [20] cikkében, amikor

felteszi a kérdést: „Kiszámíthatók-e a társadalmi folyamatok?” Erre a kérdésre

sejti (csupán mennyiségi megfontolások alapján), hogy a globalizálódó rendszerekben

„alig kiszámítható bármely döntés várható következménye”.

Ez maga a bizonytalanság!

Nos az eddigiekben arra igyekeztem rámutatni,

hogy a biztonság lényegileg nem mennyiségi kategória, így alapvetőén strukturális

jellemzők határozzák meg. Makroelméleti szinten tehát az információs társadalom,

mint globális társadalmi modell, amely az információra és kommunikációra épül,

a biztonság szemszögéből nézve nem sok jóval kecsegtet. Ugyanakkor az egzaktabb

matematikai modellek és ezek segítségével leírható törvényszerűségek pontosabban

arra mutatnak, hogy

A KIALAKULÓBAN LEVŐ INFORMÁCIÓS TÁRSADALOM BIZTONSÁG SZEMPONTJÁBÓL JÓVAL

SEBEZHETŐBB AZ EDDIGIEKNÉL.

Jövőnk szempontjából ez már jóval biztatóbb, hiszen itt is érvényes Pólya

György professzor (A problémamegoldás iskolájának világhírű szerzője) híres gondolata,

amely szerint: "A probléma megfogalmazása fél út a megoldáshoz."

Közös Fiók Rendszer (Common Box System)

Egy új, biztonságos e-levelezési rendszer vázlata

Az eddigi fejezetekben igyekeztem felhívni azon problémákra a figyelmet,

amelyek az e-társadalom alapját képező e-kommunikáció, speciálisan a leginkább

elterjedt e-levelezés globalizálódása kapcsán felmerülnek és alapvetően meghatározzák

az információ alapú társadalom fundamentális feltételét, az információ biztonságot.

A levezetett problémák rövid logikai összefoglalása Pólya György örökérvényű útmutatása

alapján („A probléma megfogalmazása fél út a megoldáshoz.”), hozzásegít

a megoldási lehetőség, vagy lehetőségek felvázolásához. Ezt a rövid összefoglalást

adom közre a következő kérdés megválaszolása során.

Szükségszerű-e az e-levelezés bizonytalansága?

A 21. század már-már egyértelműen kirajzolódó perspektívája a digitális

technikán alapuló globális e-társadalmi modell. Ennek alapját a digitalizált elektronikus

kommunikáció képezi, amely exponenciálisan növekvő mennyiségű, tömeges méretű

információ tárolásából és továbbításából áll. Az világos, hogy az információ ipar

kifejezett fejlesztési iránya (fogalmazhatnám úgy is, hogy alapvető érdeke), a

tömeges mennyiségű információ minél gyorsabb csatornákon történő eljuttatása,

minél nagyobb tömegekhez. Ehhez a célhoz kitűnően illeszkedett az Internet csomagkapcsolt

globális hálózati struktúrája, amelynek alaptulajdonsága, hogy a hálózat felhasználói

végpontjai mindegyikét összekapcsolja az összes többivel, azaz egy teljes kommunikációs

struktúrát hoz létre. E cikksorozat 2.részében rámutattam a kommunikációs struktúrák

biztonsági törvényére, mely szerint „minél teljesebb egy struktúra, annál kevésbé

biztonságos”. A teljes (globális) struktúra, amely ráadásul egy fekete doboz rendszerként

működik, a tömegesedéssel együtt, magában hordozza a virtualitással együttjáró

elszemélytelenedést is, ami elméleti korlátokat is szab a biztonságnak(lásd [16]). Matematikai szempontból a probléma úgy értelmezhető,

hogy az úgynevezett összefüggő (vagy a teljes struktúrák esetén, erősen összefüggő)

struktúrák, alapvető tulajdonsága, hogy a végpontjaik között mindig található

hosszabb, vagy rövidebb összekötő út. Egy ilyen út hossza azt jelenti, hogy hány

lépésben lehet eljutni az egyik pontból egy tetszőleges másikba. A fentiekben

bemutattam a főbb struktúra típusokat, amelyből jól látható, hogy a teljes struktúrát

képviselő, fent bemutatott 2.ábrán bármely pontpár közötti út hossza 1, azaz egy

lépésben közvetlenül elérhető bármely másik pont. Mivel elméletileg, de főleg

a gyakorlatban lehetetlen formálisan különbséget tenni jó és rossz információ

között, egy ilyen teljes struktúrában mindenfajta információ igen gyorsan terjed

és éppen ezért védtelen a káros hatások ellen.

Ennek a bizonytalanságnak az eredménye a spam és vírus szűrők alacsony hatékonysága,

valamint az illetéktelen emailek tömeges küldésének hálózatot bénító hatása.

Az Internet eredeti elképzelése jóval kisebb és azonos érdekcsoportokhoz

tartozó végállomások csomagkapcsolt hálózatba integrálása volt. A kis teljes struktúrák

áttekinthetőbbek voltak és a kutatási, illetve katonai alkalmazás feltételezte

a „jóindulatú” felhasználókat, így nem kerültek felszínre az alapkonstrukcióban

rejlő biztonsági problémák. Ugyanez nem mondható el az óriási méretűre duzzadt

mai Internetről.

A probléma tehát az így kialakult globális e-kommunikációs struktúrában,

pontosabban annak túlzott összefüggőségében érhető tetten. A megoldás első lépéseként

szeretném rögzíteni, hogy az e-kommunikáció és így az e-társadalom globalizálódásának

nem szükségszerű velejárója az e-lszemélytelenedés. Azaz lehet olyan kommunikációs

struktúrát konstruálni, amelyben az új digitális technika kihasználása mellett

érvényesülnek a hagyományos emberi kapcsolati struktúrák. Erre mutatok példát

a következőkben.

Common Box System, azaz Közös Fiók Rendszer

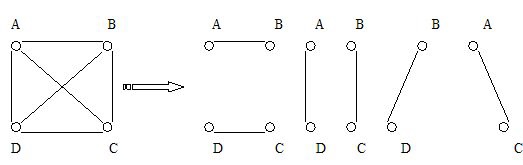

A matematikai részletek taglalása nélkül belátható, hogy minden összefüggő

struktúra egyértelműen bontható fel kételemű komponensekre. Szemléltetésként bemutatom

az 5.ábra teljes struktúrájának ilyen felbontását, amely a 6.ábrán látható.

5.ábra 6.ábra

Az A, B, C, D pontok például egy-egy személyt jelölnek, az őket összekötő vonalak (élek) pedig a kommunikációs kapcsolatot, ami speciális esetben jelenthet éppen egy email címlistán való szereplést is. Így világos, hogy míg az 5.ábra bármely személyétől bármely másikhoz el tudunk jutni, addig a 6.ábrán minden kapcsolat csupán egyetlen párra áll fenn, de a kapcsolatok összege mégis kiadja az 5.ábra összes kapcsolatát. Röviden megfogalmazva, a 6.ábra elemi struktúráinak összege éppen az 5.ábra teljes struktúráját adja eredményül. A két rendszer között mégis szemmel láthatóan óriási különbség van. Különösen akkor, ha a 6.ábrán szereplő élek tartalmát megváltoztatjuk és nem egy mai értelemben vett kommunikációs csatornát rendelünk hozzá, hanem egy általam Közös Fióknak (Common Box, röviden: CB) nevezett, közös tároló helyet. Az elnevezés megválasztásánál kis nosztalgiával gondolok a postákon még ma is létező postafiókokra.

A

Közös Fiók rendszerben résztvevő párok tehát közös akaratukból egy közös tárterületet

bérelnek egy szolgáltató szerveren, amelyről csak ők tudnak és a szokásos értelemben

nem küldik el egymásnak az üzeneteiket, hanem behelyezik a Közös Fiókjukba. Így

biztonsági szempontból az alábbi előnyöket élvezhetjük:

- A és B Közös Fiókja mindenki más számára titkos.

- A és B kommunikációja nem használja a kommunikációs vonalakat, így azonnal megjelenik a másik számára az információ. Mai fogalmaink szerint ez olyan, mintha A megírna egy emailt és piszkozatban tárolná, amihez aztán B is ugyanúgy hozzáfér.

- Mivel A és B nem használja a kommunikációs vonalat, így az illetéktelen megfigyelő számára a kommunikációjuk érzékelhetetlen.

- Mivel A és B a kommunikációhoz egy közös tárterületet használ, így nincs szükség a szokásos email címre, ami ezáltal semmilyen listában, vagy egyéb formában sem jelenik meg illetéktelenek számára elérhető helyen.

- A Közös Fiók rendszer megőrzi a résztvevők személyességét, hiszen csak az általam kiválasztott személlyel létesítek Közös Fiókot, a vele közösen egyeztetett módon.

- A Közös Fiók rendszerben tárolt információk védelmét tovább fokozhatjuk rejtjelzéssel, esetleg a Fiók tulajdonosok közötti titok megosztással.

Érdemes

felhívni a figyelmet arra, hogy a Közös Fiók Rendszer kényelmi és biztonsági előnyei

nem csak a felhasználói oldalon jelennek meg, hanem a szolgáltatói oldalon is.

Hiszen nem csupán az illetéktelenül használt adatforgalom szűnik meg, hanem a

tényleges adatforgalom is töredékére csökken, ami nagymértékben tehermentesíti

a kommunikációs vonalakat. Ezáltal azokra a funkciókra, amelyek nem válthatók

ki a Közös Fiók Rendszerrel (pl. cégek, illetve közületek közötti kommunikáció)

jóval nagyobb kapacitások fordíthatók, így ugrásszerűen javul a szolgáltatás.

A fentiekben vázlatosan leírt rendszer elképzelésemet a 2004. év során sikerült a meglévő emailes levelező rendszerben szimulálnom több ismerősömmel, így empírikus tapasztalatokkal is rendelkezem. Ezen majdnem egy esztendő alatt a szimulált közös fiókokba egyetlen kéretlen levél (spam), sem reklám anyag nem érkezett (ezáltal nem is tudott váratlanul betelni a postafiók), egyetlen „küldött” levél sem tűnt el és természetesen az erre a célra létrehozott levélfiók címe sem került illetéktelenek kezébe. Különösen figyelemreméltóak ezek az eredmények, ha figyelembe vesszük, hogy mindez a ma használatos architektúrán működő öszvér körülmények között lett kipróbálva, azaz csupán kezdetleges szimulációs körülmények között.

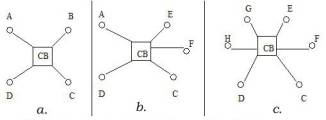

Végül szeretném megmutatni, hogy a Közös Fiók Rendszer jóval általánosabb struktúrákkal is elképzelhető, ahol a teljes kommunikációs struktúrát nem elemi struktúrák (pont párok) összegére bontjuk fel, hanem úgynevezett hipergráf modellt alkalmazunk, ahol egy Közös Fiókhoz egy tetszőleges számú pontból álló csoport tartozik. Egy ilyen konstrukcióra mutat példát a 7.ábra.

7.ábra Common Box System (CB), azaz Közös Fiók Rendszer

A 7.ábrán látható konstrukció reprezentálhat baráti köröket, munkacsoportokat, családtagokat, stb., ahol nyilvánvaló, hogy ugyanaz a személy több csoportban is részt vehet (lásd példul az A, C, D elemeket), azonban ettől semmilyen kapcsolat nem jön létre a különböző Közös Fiókok között.

Ezzel a dolgozatommal talán sikerült felhívni a figyelmet az e-társadalom néhány alapvető és megoldásra váró problémáján kívül arra a bíztató esélyre, hogy a globális társadalmi modell nem szükségszerűen szinonímája a virtuális, elszemélytelenedett társadalomnak. Nem titkolt célom volt annak bemutatása, hogy létezhet egyensúly az információ biztonság és a polgári szabdságjogok és a személyes adatok védelme között. Mindennek azonban alapfeltétele az Internet kommunikációs struktúrájának alapvető reformja. Ha ez megoldásra kerül, akkor a 20. század pusztító atom, majd kémiai és biológiai fegyverei után, a 21. század „információs fegyvere” jó kezekbe kerül és egy új INFOSANCE, azaz INFOrmációs renaiSANCE társadalom esélye rajzolható körül.

Hivatkozott

irodalom:

[1] R.H.Atkin: Mathematical structure in human affairs

Heinemann, London, 1976.

[2] C. Berge: Graphs

and hypergraphs

North-Holland Publishing Company, London, 1976.

[3] G.Cullmann, M.Denis-Papin, A.Kaufmann: A hír

tudománya

Gondolat Kiadó, 1973.

[4] T.Dénes: Graph theoretical approach to structural

representation of systems

Proceedings of the Fourth International

Conf. for Pattern Recognition, Kyoto, Japan

1978.

[5] T.Dénes, P.Gelléri: On the use of mathematics to sociology today,

in: Sociology of Science and Research,

Akadémiai Kiadó, 1979.

[6] Dénes T., Babics L.: Rétegződési és mobilitási

struktúra gráfelméleti vizsgálata

Szociológia,

1979/4.

[7] Dénes T.: Rejtjelfejtés - Trükkök, módszerek,

megoldások

Magyar Távközlés 2000. április,

3-8.

[8] Dénes T.: Digitális ujjlenyomat - A dokumentumvédelem

új korszaka

Magyar Távközlés 2000. május, 34-38.

[9] Dénes T.: ECHELON az e-társadalom információpajzsa

?

Híradástechnika, 2001/6.

14-19

[10] Dénes T.: e-MBER avagy egy új veszélyeztetett

faj keletkezése

eVilág, I.évfolyam 6.szám, 2002/szeptember

[11] Dénes T.: Kriptográfia-politika

„szeptember 11” előtt és után

Híradástechnika, 2002/9, 45-48

[12] Dénes T.: Az adathordozók „ujjlenyomata”

Digitális ujjlenyomat

CEO Magazin, III.évf. 2002/6.

[13] Dénes T.: A globális e-társadalom „kódolt” kockázata

(Kriptográfus gondolatok 2001. szeptember 11.

után egy évvel)

Társadalomkutatás, 20.kötet

2002/3-4.szám 247-265

[14] Dénes T.: TitokTan

Trilógia 1.rész

Kódtörő ABC

Bagolyvár Könyvkiadó, Budapest, 2002.

[15] Dénes T.: Biztonságos digitális pénz és igazolvány

Híradástechnika, 2003/10, 27-30

[16] Dénes T.: Turing-teszt

az információs társadalomban, avagy valós

vagy virtuális e-társadalom?

Társadalomkutatás, 21.kötet 2003/3.szám

275-310

[17] Dénes T.: Információbiztonság

az e-társadalomban

eVilág, III.évfolyam 6.szám, 2004/június

[18] Dénes T.: TitokTan

Trilógia 2.rész

Klasszikus RejTények

Bagolyvár Könyvkiadó, Budapest, 2004.

[19] W.Diffie, M.Hellman: New Directions in Cryptography

IEEE Transaction on Information

Theory, november 1976. (644-645)

[20] Farkas János: Az információs

társadalom küszöbén

Magyar Tudomány, 1999/12.

[21] G.Friedrichs, A.Schraff: Mikroelektronika

és társadalom

Jelentés a Római Klub számára

Statisztikai Kiadó Vállalat, 1984.

[22] F.Harary, R.Norman, D.Cartwright: Structural models

New York, Wiley, 1965.

[23] Lance

J. Hoffman: Building in Big Brother

(The Cryptographic Policy Debate)

Springer-Verlag, New York, 1995.

[24] A.Kaufmann:

A döntés tudománya

Közgazdasági és Jogi Könyvkiadó, 1975.

[25] A.Rapoport:

Mathematical models of social interaction

Handbook of Mathematical Psychology, New York,

Wiley

[26] F.S.Roberts:

Graph theory and its applications to problems of society

Monograph, Society for Industrial and Applied

Mathematics

Philadelphia, Pennsylvania, 1978.

[27] F.S.Roberts:

Graph theory and the social sciences

Philadelphia, Pennsylvania, 1980.

[28] Nemetz Tibor, Vajda István: Bevezetés az algoritmikus

adatvédelembe.

Akadémiai Kiadó 1991.

[29] R. Opplinger: Internet and Internet security.

Artech House Publishers, Norwood MA 02062 USA 1998.

[30] Brigit Pfitzmann: Digital Signature Schemes.

Springer, Berlin, 1996.

[31] Sík Zoltán: Digitális aláírás,

elektronikus aláírás

Magyar Távközlés 2000. április, 14-20.

[32] C.Shannon: The

Mathematical Theory of Communication

Bell System Technical Journal, 1948.

[33] C.Shannon: Communication

Theory of Secrecy Systems

Bell System Technical Journal, 1949.

[34] Norbert

Wiener: Válogatott tanulmányok

Gondolat Kiadó, 1974.

[35] Magyari

Beck István: Alkotáselméleti (kreatológiai)

tanulmányok

Akadémiai Kiadó, Budapest, 1982.