titoktan@titoktan.hu

A

dokumentumvédelem problémái és új módszerei

A

dokumentumvédelem problémái és új módszerei

1. Személyhez

kötött és tömeges dokumentumok

Az

USA vízumok biometrikus azonosítóval való biztonságosabbá tételéről szóló hír

bejárta a világsajtót és jelentős nézetkülönbségek mellett, mégis igen nagy feltűnést

keltett. Íme néhány idézet a 2004. júniusi tudósításokból:

„Az

amerikai kogresszus nemrég úgy döntött, hogy a terrorfenyegetettség miatt még

megbízhatóbb szűrőre van szükség a vízumok elbírálásakor. Az Egyesült Államok

főkonzulja szerint a szigorú ellenőrzés nem csak az amerikaiak biztonságát szolgálja.

Péntektől az ujjlenyomatát is rögzítik annak, aki az Egyesült Államokba szeretne

utazni. A vízumkérelem elbírálásakor a kérelmező fotója mellé csatolják az ujjlenyomatát

is. Az adatokat egyelőre még csak érkezéskor ellenőrzik, később majd kiutazáskor

is, így ugyanis könnyen kiderül, ha valaki tovább maradt az Egyesült Államokban,

mint amennyi időre vízumot kapott. Az Egyesült Államok nagykövete maga mutatta

meg, hogyan is működik az új rendszer. Egy kattintás, és már nem csak a vízumigénylő

fényképe, hanem ujjlenyomata is az adatbázisban van.”

„Digitális

ujjlenyomat az amerikai vízumokban. Az amerikai kongresszus döntése alapján

a vízumoknak a jövőben biometrikus azonosítót is tartalmazniuk kell. A magyar

nagykövetségen bemutatták az eljárást. Az amerikai kongresszus

a szeptember 11-i terrortámadás hatására döntött úgy, hogy további biztonsági

elemeket épít be a vízumokba, hogy azonosítani tudják az Egyesült Államokba utazókat.

Az elfogadott törvény alapján csak géppel leolvasható, biometrikus azonosítóval

ellátott vízumokat adhatnak ki.”

„A magyar turistáktól is ujjlenyomatot vesznek

az amerikai vízumhoz. Mától a budapesti

amerikai nagykövetségen is digitális ujjlenyomat készül azokról, akik az Egyesült

Államokba kívánnak utazni. A világ csaknem 140 országában bevezetett, úgynevezett

biometrikus adatfelvételtől az USA azt reméli, hogy sikerül csökkenteni az országot

fenyegető terroristaveszélyt. A jövőben csak azok léphetnek az Államok területére,

akik nem szerepelnek valamelyik feketelistán. Az eljárás nagyon egyszerű: a jobb

és a bal mutatóujjat kell az átvilágítóra helyezni, s egy kamera digitális fotót

készít a vízumkérőkről. A beutazók adataihoz az amerikai belbiztonsági minisztérium

és a külügyminisztérium férhet hozzá, a büntetés-végrehajtási szervezetek csak

a törvényes engedélyek után kaphatják meg az azonosítókat.”

Ezen sajtó

idézetek jól mutatják, hogy igen aktuálissá és meggyőződésem szerint szükségessé

vált több olyan, a dokumentum biztonsággal kapcsolatos fogalomról, nézetről és

megoldásról beszélni, amelyek egyre gyakrabban bukkannak fel mindennapi életünkben.

Ilyen fontos és pontosításra szoruló témák és fogalmak, az egyedi és a tömeges

dokumentumok biztonsági védelmének kérdése, a biometrikus azonosító, vagy a digitális,

illetve a digitálisan rögzített ujjlenyomat fogalmai.

A fogalmak

pontosítása kapcsán képet kaphatunk a dokumentumok védelmének új, a digitális

technika által kínált irányairól és lehetőségeiről, valamint arról a lényeges

különbségről, amelyet a személyhez kötött (egyedi) és a nem személyes, azaz tömeges

dokumentumok védelme jelent.

A dokumentumok biztonságáról

A dokumentumok biztonságán az egyértelmű azonosíthatóságot értjük, azaz

bármely hamis dokumentum megkülönböztethetőségét a valóditól.

Az 1.tábla összefoglalja

azokat a szempontokat, amelyek mentén felvázolhatjuk a dokumentumok védelmének

főbb irányait. A

táblázat oszlopai egyfajta történelmi trendet mutatnak, hiszen az írásbeliség

megjelenése évszázadokon keresztül csak egyedi dokumentumok (levelek, oklevelek,

igazoló okiratok, stb.) előállítását tette lehetővé.

Nem véletlen, hogy e hosszú történelmi periódus alatt igen hatékony, de személyhez

kötött módszerei alakultak ki a dokumentumok védelmének (kézírás, aláírás, pecsét, stb.). Ebben a történelmi periódusban a dokumentumok egyedi volta miatt

nem vált el a dokumentum tartalmának és hordozójának védelme, mivel bármelyik

sérülése egyértelműen igazolta a dokumentum hamis voltát. Ekkor még a kézbesítés

személyhez kötött volta is a dokumentumok biztonságát (bizalmas jellegét) szolgálta.

1.1.tábla Dokumentumok

hagyományos védelme

| | Egyedi dokumentumok (személyhez kötött) - magán és hivatalos levelek - igazoló okiratok - oklevelek - igazolványok - titkos iratok | Tömeges (védett) dokumentumok (nem személyhez kötött) - bakjegyek - értékpapírok (pl. részvények) - csekkek |

| Dokumentum adathordozójának védelme | - speciális minőségű papír - vízjel - előnyomott (fejléces) papír | - speciális minőségű papír - vízjel - fémszál - dombornyomat - mikronyomat |

| Dokumentum tartalmának védelme | - kézi aláírás (kézírás) - pecsét - iktatószám - dátum - speciális tinta - igazolványoknál fénykép | - precíziós nyomdatechnika - speciális festék - azonosító (kód) szám |

A nyomtatás megjelenésével

kezdett növekedni a védett (bizalmas) dokumentumok kibocsátása, és napjainkra, főleg a bankjegyek, értékpapírok

elterjedésével tömeges méreteket öltött. Ez a tömegesedés új (tömegesen alkalmazható)

dokumentum-védelmi technikákat követelt meg.

Ekkor vált szét az adathordozó és a rajta levő

tartalom védelme.

Az 1.tábla szemléletesen

mutatja, hogy míg

az adathordozó (hagyományosan általában papír) védelme óriási technikai

fejlődést produkált, addig a dokumentumok tartalmát szinte ugyanazokkal az eszközökkel

védik a mai napig. Az így kialakult biztonsági

filozófia tehát alapvetően a dokumentum hordozójának nyomdatechnikai védelmére

épült:

Legyenek az azonos típusú dokumentumok (pl. azonos címletű

bankjegyek) teljesen egyformák, mert így,

ha egy bankjegy (dokumentum) eltérő, az a feltűnő, az a hamisítvány.

Az adathordozók nyomdatechnikai

védelme napjaink dokumentumvédelmének is a fő iránya (mikronyomat, hologram, lézergravírozás, stb.), csak ma már bizonyos dokumentum

típusoknál

a papír

egyeduralmát átveszik a korszerűbb műanyag (plasztik) kártyák.

Az új adathordozó a dokumentumok repertoárját is bővíti (hitelkártyák, telefonkártyák,

igazolvány kártyák, stb.) A kibővült dokumentumskála

biztonsági problémái azonban nem változtak. Csupán a súlypont áthelyeződéséről

van szó, mivel minél magasabb szintű technikát alkalmazunk az adathordozók védelmére,

annál nehezebbé tesszük (nem lehetetlenné!) a hamisításukat, de egyúttal

a hitelességük ellenőrzését is!

Manapság egy bankjegy, egy értékpapír, vagy akár egy igazolvány

hitelességének biztos eldöntéséhez komoly műszerezettségre és szakértelemre van

szükség. És akkor még nem is vizsgáltuk a dokumentum tartalmi hitelességét.

A számítástechnika rohamos

térhódításával, a dokumentumok elektronikus előállításának elterjedésével az egyedi

dokumentumok előállítása egyre személytelenebbé

vált, így már nem megkerülhető a dokumentumok tartalmi hitelesítésének kérdése.

Ennek a problémakörnek a megoldására született a digitális aláírás[1].

A digitális aláírás tulajdonképpen a

hagyományos kézi aláírásnál többre képes: egyszerre azonosítja

az aláírót

és a dokumentum tartalmát. Sőt ugyanez a technika képes az egyedi dokumentum azonosítók

egy szintén klasszikus elemét (lásd 1.táblázat), a dátumot is beépíteni a digitális

aláírásba, ez az úgynevezett időpecsét.

A napjainkban jórészt elektronikusan előállított, de nem elektronikusan

továbbított és tárolt dokumentumok, azaz a papír, illetve műanyag adathordozókon

tárolt dokumentumok biztonsági (védelmi) helyzetét foglalja össze, az 1.táblának

megfelelő 2.tábla.

1.2.tábla Nem elektronikus dokumentumok

védelme napjainkban

| | Egyedi dokumentumok (személyhez kötött) - magán és hivatalos levelek - igazoló okiratok - oklevelek - igazolványok (plasztik kártyák) - titkos iratok | Tömeges (védett) dokumentumok (nem személyhez kötött) - bakjegyek - értékpapírok (pl. részvények) - csekkek - bank

és hitelkártyák |

| Dokumentum adathordozójának védelme | - speciális minőségű papír - vízjel - előnyomott (fejléces) papír - hologram - lézer gravírozás - biometrikus

azonosítók | - speciális minőségű papír - vízjel - fémszál - dombornyomat - mikronyomat - hologram |

| Dokumentum tartalmának védelme | - kézi aláírás (kézírás) - pecsét – tintával – dombornyomással (száraz pecsét) - iktatószám - dátum - speciális tinta - igazolványoknál digitális fénykép - digitális aláírás - digitális ujjlenyomat | - precíziós nyomdatechnika - speciális festék - azonosító (kód) szám - digitális aláírás - digitális ujjlenyomat |

Mint az a 2.táblából is jól kivehető, a dokumentumok

modern biztonságtechnikája szinte mindent megvalósított a klasszikus biztonsági

eszköztárból, csak a biztonsági filozófia maradt még napjainkban is érintetlen.

Ez pontosan azt jelenti, hogy a dokumentum tartalmának

azonosítása

még mindig független a dokumentum adathordozójától. Az egyedi dokumentumokhoz

hasonlóan a tömegesen előállított dokumentumok esetében is csak bonyolult

számítástechnikával

és műszerezettséggel ellenőrizhető a teljes hitelesség. Ez pedig a hétköznapi helyzetekben (pl. bankjegyek,

igazolványok, stb. ellenőrzése) nehezen, vagy egyáltalán nem megvalósítható.

Ennek a problémának naponta vagyunk tanúi, amikor professzionális módszerekkel

hamisított igazolványokkal (pl. rendőr igazolvánnyal), okmányokkal, bankjegyekkel,

vagy éppen más értékpapírokkal való visszaélésekről kapunk hírt a sajtóból. A

bűnüldöző szervek tagadhatatlan sikereként könyveljük el egy-egy hamisító banda

felszámolását, de érdemes elgondolkodni azon, hogy a valódi kár jelentős részét

sokszor nem maga a hamisítás okozza, hanem az, hogy a hamis dokumentum hosszú

ideig van forgalomban, felfedezéséhez igen nagy és drága apparátusra van szükség.

Vagyis szembe kell nézni a bűnüldözés kontra bűnmegelőzés dilemmával, annak elméleti,

gyakorlati és anyagi vonzatait is figyelembevéve. Különösen igaz ez akkor, amikor

csupán az audio-video műsoros adathordozók hamisításából származó károkat csak

Magyarországon, évente több milliárd forintra becsülik és erről tehetetlenül kétségbeesett,

segítségért kiáltó hangok zengenek minden irányból. Ha a becsült károknak csupán

töredékét az elméletileg kidolgozott, csupán technológiai kidolgozásra és bevezetésre

váró módszerekre költenék a „zokogó károsultak”, akkor szinte nullára csökkenthetők

lennének az adathordozó dokumentum hamisítások. Ennek bizonyítékait e cikksorozat

következő cikkeiben adom közre.

Mindehhez szükséges tehát egy újabb, koherens dokumentum-biztonsági

filozófia megfogalmazása, amely ötvözi a bevált régi tapasztalatokat az új technikai

lehetőségekkel. Ez így hangzik:

Legyen

mindenegyes dokumentum hordozóját és tartalmát tekintve is egyedi (különböző),

így

minden darabról önmagában eldönthető, hogy valódi-e vagy hamis. Azaz most nem

a különbözőség, hanem éppen az azonosság az, ami feltűnő.

A hamisítványt tehát egy másik példánnyal való azonossága árulja el.

Ennek az új biztonsági filozófiának a megvalósításához

az szükséges, hogy az adathordozót és annak tartalmát egyértelműen egymáshoz tudjuk

rendelni, mint ahogy egy konkrét személyhez egyértelműen tartozik az ujjlenyomata.

Ugyanakkor világossá válik, hogy élesen el kell különíteni az egyedi, azaz személyhez

kötött és a tömeges dokumentumokat a védelem szempontjából (ezt demonstrálja a

2.tábla).

Az elkülönítés alapvető okát a dokumentumok tömeges,

gépesített előállításában érhetjük tetten. Hiszen míg a nem személyhez kötött

dokumentumok biztonságát az adathordozó és a tartalom védelme egyértelműen biztosítja,

addig a személyhez kötött dokumentumoknál (pl. igazolványok) a tulajdonos és a

dokumentum egyértelmű egymáshoz rendelését is biztosítanunk kell. Csupán ez utóbbi

célt szolgálja a bevezetőben idézett újsághírekben is „dokumentumvédelmi csodaszerként”

üdvözölt biometrikus azonosítók sora. Nem csökkentve e módszercsalád 21. századi

digitális technikával megvalósított magasszintű biztonsági paramétereit, világosan

kell látni, hogy ez csupán a 2.tábla egyetlen cellájának védelmi problémáját szolgálja,

nem általában a dokumentumok teljes védelmét. Például nem védhetők a tömeges,

nem személyhez kötött dokumentumok (pl. bankjegyek) személyes azonosító jegyeinkkel

(pl. ujjlenyomat), sőt az is belátható, hogy pusztán az igazolványunkon elhelyezett

ujjlenyomatunk, semmit nem mond arról, hogy az igazolvány adatai megfelelnek-e

az ujjlenyomathoz tartozó személynek.

A helyén és értékén kezelt biometrikus azonosítás,

napjaink digitális technikájának lehetőségeit kihasználva, igen magas biztonsági

paraméterekkel rendelkezik. Ugyanakkor az alkalmazása számtalan alkalmazástechnikai

és állampolgári jogokat érintő problémával küzd. Magával a biometrikus azonosítók

családjával, módszereivel, alkalmazásukkal és jelzett problémáival foglalkozik

e cikksorozat következő cikke.

Az azt követő cikkben a dokumentumhitelesítés egy új

irányának, a digitális ujjlenyomat –nak

az ismertetésére kerül sor, amely megtestesíti a fentiekben vázolt új dokumentum

biztonsági filozófiát és új korszakot nyithat dokumentumaink biztonsága és védelme

területén. Azonban elméleti kidolgozottsága ellenére, a gyakorlati alkalmazása

még csecsemőkorát éli az egész világon.

2. Biometrikus azonosítás, avagy

a személy egyedisége és a dokumentum személyessége

Manapság

a legkorszerűbbnek számító védelmi (ezen belül dokumentumvédelmi) rendszerek biometrikus

elven működnek, azaz az ember egyéni jellegzetességeinek felismerésére épülnek.

Ezek már nem csak azonosítást végeznek, hanem komplex védelmi feladatok megvalósítására

is képesek.

Az

ilyen típusú eszközök első családja a felhasználók ujjlenyomatának azonosítására

épült. Például miközben az egérrel klikkelgetünk, a rendszer automatikusan összehasonlítja

ujjlenyomatunkat a tárolt adatbázisban lévővel, és vagy engedélyezi a belépésünket

vagy nem. Ezek a rendszerek a legegyszerűbbek közé tartoznak, mégis olyan mennyiségű

adat tárolását és feldolgozását igénylik, ami csak megfelelő számítógép és érzékelő

eszköz birtokában valósítható meg. A legkorszerűbbnek az úgynevezett többdimenziós

rendszerek számítanak, vagyis azok, amelyek az arc azonosítására, a hanganalízisre

és a szájmozgás felismerésére egyaránt képesek. A rendszer az egyik biometrikus

jegy kismértékű megváltozása esetén is biztonságosan azonosítja a felhasználót

a másik két jegy alapján.

Az

íriszazonosításon alapuló eljárások azok, amelyek kétségkívül a legmegbízhatóbbak

közé tartoznak. Az eddigi tapasztalatok szerint az írisz mintázata az egyének

meglehetősen stabil azonosítását teszi lehetővé, azonkívül a sérülések ellen sokkal

jobban védett, mint például a kéz. Az elv az emberi szem retinája fényvisszaverési

és elnyelési tulajdonságainak mérésén alapul, miközben a felhasználó bizonyos

távolságból egy fényforrásba néz. A rendszer a mért értékeket hasonlítja össze

egy tárolt mintával.

A

biztonság fokozható az azonosítási módszerek kombinálásával. A megfelelő biztonság

érdekében természetesen gondosan védeni kell a berendezéseket, és mivel személyhez

kötött dokumentumokról van szó, így alapvető jelentőségű az azonosítandó személyekről

tárolt legszemélyesebb biometrikus adatok védelme. Minderről, valamint ezen technikák

és a személyes adatok védelmével kapcsolatos aggályokról is

szót ejtünk a továbbiakban.

2.1.

Néhány szó a biometriáról

A biometria olyan automatikus technika, amely méri és rögzíti egy személy egyedi fizikai, testi jellemzőit és ezeket az adatokat azonosításra és hitelesítésre használja fel. A biometrikus felismerés alkalmazható személyazonosítás céljára, amikor a biometrikus rendszer azonosítja a személyt, és egy egyértelmű számsorozatot rendel hozzá, majd egy adatállományból kikeresi az ezzel megegyezőt. Használható továbbá ellenőrzési célból, amikor a biometrikus rendszer hitelesít egy személyt az előzőleg tárolt mintái alapján. Számos előnyt kínál a biometria alkalmazása a személyazonosság és hozzáférés jogosultság vizsgálatánál. A biometrikus azonosítás ugyanis az emberek valódi, egyedi testfelépítésüktől függő és az embertől elválaszthatatlan azonosító jegyein alapul.

A hagyományos azonosítási eljárásokban alkalmazott tárgyak, mint például a chipkártyák, a mágneskártyák, vagy a fizikai kulcsok, jelszavak stb. elveszthetők, ellophatók, lemásolhatók. A jelszavak sokasága könnyen elfelejthető, vagy mások által elleshető. Ezektől a hátrányoktól mentes minden biometrikus eljárás: az ujjunkat mindenhova magunkkal visszük, és a hangunkat sem tudjuk kölcsönadni[2]. Ugyanakkor a gyakorlati tapasztalatok szerint nem okoz nehézséget az embereknek azonosításkor egy szenzor megérintése vagy a nevük kimondása.

2.2.

A legelterjedtebb biometrikus technológiák

Ujjlenyomat-azonosítás: Az ujjlenyomat egyedi és konzisztens, a rendelkezésre álló technológia a személyek pontos azonosítására alkalmas ujjlenyomatuk képe alapján. Csak mintegy negyven-hatvan jellemző pontot rögzít az ujjlenyomat teljes képéből, így annak kikeresése a teljes adatbázisból az azonosság megállapítására, igen gyors. Ugyanakkor a felvett mintából nem lehet visszaállítani a teljes ujjlenyomatot, így nem kell tartani a személyiségi jogok megsértésétől.

Hanganalízisen alapuló felismerés: Használata rendkívül egyszerű, hiszen csak egy mikrofonba kell néhány szót (például a nevünket) bemondani, azonban számolni kell a háttérzaj, illetve hang egyéb torzulása által okozott problémákkal.

Kézgeometria-elemzés: Használata szintén egyszerű, de problémát okozhat az ízületi gyulladás, illetve a jelentős fogyás.

Retinavizsgálat: A retina szkennelése különleges pontosságú azonosítási eljárás, de agresszív módszer, használata körülményes, mivel a fejet rögzíteni kell ahhoz, hogy a fénysugarat a retina hátfalára vetíthessük.

Íriszdiagnosztika: Az írisz szkennelése nagyon sokat fejlődött az elmúlt néhány évben, és napjainkban is intenzív fejlesztési szakaszban van. Pontos, mintegy négyszáz "adatpontot" használ az azonosításhoz, bár nem mindenkinek van konzisztensen mérhető írisze (például a kontaktlencse, a szürke hályog okozhat problémák).

Arcfelismerés látható fényben: Az arc felismerése - párosulva a mintaazonosító eljárásokkal - jó azonosítást szolgálhat. Jelenleg különleges esetekben használják. Nem alkalmas tökéletesen egyforma egypetéjű ikrek megkülönböztetésére.

Arcthermogram: Az arcthermogram egy olyan felvétel, melyet infrakamerával készítenek, és az arc hőmintázatát mutatja. A kép egyedi, és kombinálva nagy bonyolultságú mintaazonosító algoritmussal - amely ellenőrzi a relatív hőmérséklet-különbségeket az arcon - olyan technikát kínál, amely független a kortól, az egészségi állapottól, de még a test hőmérsékletétől is. A módszer tizenkilencezer "adatpont" felvételével kivételes pontosságú, képes megkülönböztetni a teljesen egyformának tűnő ikreket, akár sötétben is. További előnye a teljes diszkréció. Ennek a technológiának a fejlesztése manapság a költségek csökkentésére irányul annak érdekében, hogy minél szélesebb körben váljék alkalmazhatóvá az azonosítási és hitelesítési eljárásokban. Az arcthermogram a legígéretesebb módszer, a legpontosabb, leghatékonyabb és a legbiztonságosabb eljárást kínálva, ha a technológiai költségek elfogadható szintre csökkennek.

2.3. Biometrikus azonosítók

alkalmazása Magyarországon

Az egységes biometrikus azonosítókat az

Európai Uniónak az USA nyomására szükséges bevezetnie[3].

Az Egyesült Államok ugyanis vízumkötelezettséget kíván bevezetni azokkal az európai

államokkal szemben, amelyek útlevelei nem tartalmaznak ilyen elemeket.

Az EU tagállamok között hosszabb ideje folyt a vita

arról, milyen azonosítókat kell alkalmazni az uniós tagállamok állampolgárainak

útlevelében. A Luxembourgban megrendezett bel- és igazságügyi miniszteri tanács

ülésén az a többségi álláspont alakult ki - és Magyarország is ezt támogatta -,

hogy kettőt kellene alkalmazni. Ezek közül az első, a digitalizált arckép kötelező

lenne, s ezt később ki lehetne egészíteni az ujjlenyomattal.

A magyar Belügyminiszter szerint „Magyarország

azon az állásponton van, hogy a felmerülő költségek figyelembevételével minél

előbb el kell látni az utiokmányokat biometrikus azonosítókkal.”

Az útlevelek

biometrikus azonosítóval való védelmén túl, a legtöbb vezető bank is kísérletezik

már a biometrikus elven működő rendszerekkel a pénzkiadó automaták használatánál,

különös tekintettel a kártyákkal történő visszaélésekre. Nem csoda, hiszen a 2004.

év első felében külföldön 4590 alkalommal használtak például magyarországi kibocsátású

kártyákat, s ebből 3262 esetben valamilyen visszaélés is történt. Így a bankoknak

van miért gondolkodniuk a jóval biztonságosabb biometrikus azonosítók bevezetésén,

ám óvatosságra készteti a pénzintézeteket az, hogy ezekkel az alkalmazásokkal,

a személyiség jogok tisztázatlan veszélyeztetése miatt, ügyfeleket is veszíthetnek.

2.4. Adatvédelmi aggályok

A biometrikus azonosító technológiával kapcsolatban

többször felvetődik az erkölcs és a törvényesség kérdése. Vajon mi különbözteti

meg az ellenőrzést az azonosítástól? Talán az érintett beleegyezése? Az új technológiák

fejlődése nagymértékben fenyegeti a magánéletet, és kétségessé teszi az emberi

személyiség megőrizhetőségét. Sokak véleménye szerint a technológia már annyira

tökéletes, hogy sértheti a személyiségi jogokat, mivel a biometrikus azonosítók

egész életünkben változatlanok, ezért magukban hordozzák a későbbi nem célhoz

kötött felhasználás veszélyét.

Minden, a személy azonosítására alkalmas adat

használata adatvédelem alatt áll Magyarországon. A személy azonosítására alkalmas

eszközök használatáról (ujjlenyomat-rögzítők, hangfelvétel-készítők stb.) szintén

a törvény határoz. A hanganalizátorok például képesek arra, hogy megállapítsák

vele, mennyire egészséges valaki. Ám ehhez a személyes adathoz is csak az illető

hozzájárulásával lehet köze bárkinek is. Az adatvédelem szabályai arról is rendelkeznek,

hogy a térfigyelő rendszerek által adott képeket nem lehet tárolni, csak abban

az esetben, ha épp bűncselekményt rögzítettek vele.

Jelenleg a rendőrség

csak a rendőrségi törvényben meghatározott esetekben használhat titkos információgyűjtésre

például azonosító készülékeket, eszközöket, nyilvántartást és adatbázist. Az arcazonosításról

a hatályos jogszabályokban nincs szó, ám a fénykép őrzése például megtalálható

benne, így értelmezés kérdése, hogy szabad-e vagy sem a rendőröknek arcazonosító

technológiát használniuk. Ugyanakkor a DNS-sel való azonosításra szűk körben ugyan,

de van törvényi felhatalmazása a bűnüldözőknek, holott ez is megváltoztathatatlan

kódja az embernek, miként az arca is.

Aggályosnak tartja az adatvédelmi biztos

is, hogy ujjlenyomatot, vagy pláne íriszazonosítót tartalmazzon az útlevél.

Péterfalvy Attila szerint ugyanis így olyan személyes adatokra is lehet következtetni

(utóbbiból például öröklődő betegségekre), aminek a nyilvántartása sérti a személyiségi

jogokat. Eddig csak a bűnözők ujjlenyomatát vették nyilvántartásba, emiatt az

emberek idegenkednek ettől a megoldástól. Az Európai Unió viszont 2007-re egységes

útlevél-nyilvántartó központot hozna létre, amelyben az összes új típusú európai

útlevél gazdájának ujjlenyomatait nyilvántartják. Nem zárható ki, hogy később

az íriszazonosítót is bevezeti az EU, mivel az íriszképet tartják a legbiztonságosabbnak

a szakértők. Péterfalvy Attila szerint ezt nagyon szigorúan kell szabályozni,

sőt „Az ujjlenyomat csak akkor lesz használható azonosítóként, ha módosítja

a parlament az adatvédelmi törvényt, mivel olyan adatok is nyerhetők bizonyos

biometrikus azonosítókból, amelyekre az adatkezelés nem terjedhet ki."

Érdemes megjegyezni, hogy az új útlevelek bevezetése nem jelenti azt, hogy

egyből le kell cserélni a jelenlegieket. Ugyanakkor az egységes európai személyi

okmányt viszont minden határon és országban elfogadnák.

2.5. A biometrikus

azonosító mint adat

Az eddigiekből világosan kiderül, hogy a biometrikus azonosító jegyekhez (pl. ujjlenyomat) a további felhasználás céljából egy-egy jól definiált számsorozatot rendelnek hozzá. Így válik egy adatbázisban tárolható és visszakereshető adattá. Tulajdonképpen a digitális számítógépesítés elterjedése előtti korszakokban, maga az ember is így „működött”, hiszen az igazolványban, vagy útlevélben elhelyezett fényképről is csak a jellemző vonások alapján azonosították az igazolványt felmutató személyt. Furcsa és időigényes eljárás lett volna, ha az igazolványt felmutató személy arcát pontról pontra összehasonlították volna a fényképpel. Ugyanígy, néhány (vagy néhány tucat) jellemző alapján történik az ujjlenyomat azonosítás, vagy az egyéni írás grafológiai azonosítása. Mindezek alapján látható, hogy a biometrikus jegyek kölcsönösen egyértelműen tartoznak egy-egy személyhez, azaz mindenkinek egyedi ujjlenyomata van és egy adott ujjlenyomat pontosan egy emberhez tartozik. Ugyanezt a kölcsönös egyértelműséget kívánjuk meg a biometrikus jegyhez rendelt digitális adattól (számsortól), de mégis egy igen nagy különbség fedezhető fel a kettő között. A biometrikus jegy digitális megfelelőjéből (képéből) ugyanis nem rekonstruálható tökéletesen az eredeti. A digitalizálás ugyanis információveszteséggel jár. Érdemes megjegyezni, hogy ez a tulajdonság minden numerikus adat sajátja, mivel az adatok mindig mérés útján keletkeznek és a mérőeszközök minden esetben csak bizonyos pontossággal közelítik meg a valóságot. Jelen esetben éppen annyira kell pontosnak lenni a biometrikus jegy digitális megfelelőjének (kódolt alakjának), hogy a kölcsönös egyértelműség, azaz az egyértelmű rekonstrukció, azonosítás biztosítható legyen.

Mindezek alapján fontos annak megállapítása, hogy a biometrikus azonosító olyan speciális digitális adat, amelynek célja, hogy kölcsönösen egyértelműen egymáshoz rendelje a dokumentumot és annak tulajdonosát. Az előző fejezet 2.táblázatában közölt dokumentumvédelmi rendszerezés egyetlen cellájának specialitásait testesíti meg, azaz csak személyhez kötött dokumentumoknál alkalmazható és mint az a fentiekből kiderül, egyáltalán nem foglalkozik a dokumentum harmadik tényezőjével, a dokumentum tartalmával.

Tehát a nem elektronikus dokumentum egyértelmű azonosítását biztosító triád, a dokumentum adathordozója -tartalma –tulajdonosa által meghatározott három relációból a biometrikus azonosító egyet véd magas biztonsági szinten (adathordozó és tulajdonos megfeleltetése). Ezt bizonyítják a biometrikus azonosítók alapvető alkalmazási területei:

· Büntetés-végrehajtó intézetek, ahol a

fogva tartottakhoz érkező látogatókat azonosítják, hogy a látogatás ideje alatt

ne cserélhessenek helyet

· Gépjárművezetői engedélyek kiadásánál,

hogy elkerüljék azt: a gépjárművezetők (különösen kamionsofőrök) több jogosítványt

állíttassanak ki maguknak, vagy egymás között cserélgethessék azokat

· Segélyezési rendszerek

· Határellenőrzés (figyelemre méltó példa

az amerikai Inspass eljárás, melyben az országba érkezőket olyan kártyával látták

el, amely lehetővé tette számukra, hogy az elhelyezett biometrikus terminálokat

használják, és elkerüljék a hosszadalmas sorban állást a bevándorlási hivatalnokoknál)

· Személyi és egyéb igazolványok (olyan

chipkártya alapú azonosító igazolvány, amely tulajdonosának ujjlenyomatadatait

is tartalmazza)

· Szavazó rendszerek, ahol a politikusok

igazolják személyazonosságukat a parlamenti szavazások során; ennek segítségével

megakadályozható, hogy "helyettesek" adják le voksaikat

· Utazás és turizmus (a biometriai azonosítókat

hordozó kártya lehetővé tenné, hogy az utazók a különböző, törzsutasok számára

biztosított kedvezményeket igénybe vegyék, a határátlépést ellenőrző rendszerekben

használják, valamint fizetési eszközként repülőjegyek vásárlásánál, szállodai

költségek, bérautók díjainak kiegyenlítésénél valamennyit kényelmesen, egyetlen

kártya használatával)

· Számítógépes rendszerek hozzáférése, Internetes

tranzakciók

·

Telefonos ügyfélszolgálatok (számos távközlési vállalat vezetője hangsúlyozza

a biometria alkalmazását)

A teljes védelmi rendszer áttekintéséhez adósak vagyunk még a másik két reláció (adathordozó-tartalom, adathordozó-tulajdonos), valamint a tömegesen alkalmazott, így egyáltalán nem személyhez köthető dokumentumok biztonsági kérdéseinek tárgyalásával. Ezt a programot igyekszem megvalósítani a következő fejezetekben.

3. Digitális

aláírás,

avagy a dokumentum

tartalmának és tulajdonosának hitelessége

A nem elektronikus, mondhatjuk

általános értelemben vett „papír alapú” dokumentumok biztonsági problematikáját

egy háromtényezős rendszerben lehet csak teljesen leírni. A három tényező: T1-a

dokumentum hordozója (anyaga), T2–a dokumentum tartalma (a rajta tárolt információk),

T3-a dokumentum tulajdonosa (a személy, vagy intézmény, akihez a dokumentumot

fizikailag és tartalmilag hozzárendelték). Egy dokumentum biztonságos védelméhez,

mint azt a napi gyakorlat számtalan példával bizonyítja, nem elegendő a három

tényező valamelyikének megbízható védelme, sőt mindhárom tényező egymástól független,

bár egyidejű védelme sem. A három tényező három relációpárt határoz meg: R1-dokumentum

hordozója és tulajdonosa (azaz T1-T3), R2-dokumentum tartalma és tulajdonosa (azaz

T2-T3), R3-dokumentum hordozója és tartalma (azaz T1-T2). Teljes biztonságról

tehát akkor beszélhetünk, ha az R1, R2, R3 relációk magasfokú biztonságáról egyszerre

tudunk gondoskodni. Az R1 reláció biztonsági kérdéseivel az előző fejezetben foglalkoztam.

Most az R2 relációval, vagyis a dokumentum tartalmának és tulajdonosának biztonságos

egymáshoz rendelésével, azaz a digitális aláírással foglalkozom. Egyúttal szeretném

felhívni a figyelmet bizonyos e tárgyban használatos fogalmi pontatlanságokra,

azaz az elektronikus és digitális aláírás közötti jelentős különbségre.

3.1. Elektronikus

aláírás

Az előzőkben tisztáztuk,

hogy a tömegesen előállított papír alapú dokumentumoknál tulajdonképpen megmaradtak

a klasszikus dokumentumvédelmi technikák, míg az újabban terjedő elektronikus

dokumentumoknál az aláíró személye és a dokumentum tartalma szétválik.

Amint ezt a biometrikus eljárásokkal

kapcsolatban bemutattam, bizonyos területeken érdemes kifejezetten személyazonosítás

céljából a különböző egyedi személyazonosító jegyeket felhasználni (kézi aláírás,

ujjlenyomat, hang azonosítás, stb.). A hagyományos aláírás tehát nem kötődik az

aláírt dokumentum tartalmához, hanem csupán az aláíró személyéhez, ez tehát nem

tesz eleget az R1 relációnak, hiszen ez csupán a T1 biztonsági tényező. Mindjárt

világossá válik a különbség, ha megvizsgáljuk, hogy hogyan kerül a kézzel írott

aláírásunk az elektronikus rendszerbe?

A hagyományos módon készített

aláírást analóg formában érzékeli egy erre a célra készített berendezés (pl. scanner).

Az érzékelésnek, elektronikus letapogatásnak különböző formái vannak, de a közös

tulajdonságuk, hogy elektronika segítségével kerül rögzítésre az ember aláírása.

Innen származik az elnevezés: elektronikus

aláírás.

Rá kell mutatni azonban, hogy az elektronikus aláírás itt félreérthető elnevezés

A helyes, habár kicsit hosszú elnevezés az lenne, hogy elektronikus úton rögzített

és ellenőrzött kézi aláírás.

A kézi aláírás számítógépes

tárolásának legegyszerűbb módjával sokan találkozhattak már a bankokban, ahol

aláírásunkat egy scanner (elektronikus letapogató) berendezés segítségével beviszik

a számítógépbe. Az így tárolt kézi aláírásunk a későbbiekben gyorsan a számítógép

monitorán megjeleníthető és emberi vizsgálattal összevethető egy aktuálisan az

átutalásunkon, vagy csekkünkön megjelenő aláírással. Lényeges, hogy ebben az esetben

a gépi tároláson kívül minden pontosan ugyanúgy történik, mint hagyományosan papíron.

Így már világosan felismerhető a fentiekben leírtak szerint, hogy az elektronikus

aláírás tulajdonképpen egy biometrikus azonosító!

Valószínűleg az elektronikus

és digitális aláírás fogalmi keveredése pontosan ebben a fázisban érhető tetten.

Ugyanis a kézi aláírás elektronikus érzékelését egy digitalizáló eljárás követi,

amelynek eredményeképpen kerül tárolásra a számítógépben az aláírás. Tehát

az elektronikus aláírás fentinél is pontosabb meghatározása az, hogy elektronikus

úton rögzített, digitálisan tárolt és ellenőrzött kézi aláírás.

Ahhoz, hogy a tárolt és az aktuális aláírást gépi úton

tudjuk összehasonlítani, két lépés hiányzik: - az aláírás analóg módon (papír közbeiktatása nélkül) jusson a számítógépbe

- a tárolt és az aktuális aláírás összehasonlítását és kiértékelését

egy automatikus program végezze, amely nagy megbízhatósággal eldönti a két aláírás

azonosságát, vagy különbözőségét.

A kézi aláírás elektronikus

rögzítésére aránylag régóta használnak különböző biometrikus elektronikus készülékeket.

Ezek a berendezések speciális érzékelő felület, illetve elektronikus toll segítségével,

elektromos jelekké képezik le aláírásunk különböző jellemzőit és magát az írásképet.

Ezek a jelek digitalizálás (azaz digitális jelekké való átalakítás) után kerülnek

a számítógépben tárolásra. A feladat nem olyan egyszerű, mint amilyennek kinéz,

mivel ugyanaz az ember sem tudja a saját aláírását kétszer teljesen egyformán

megismételni. A megoldás és így az alkalmazott rendszer lényege is abban rejlik,

hogy az aláírás műveletének mely jellemzői azok, amelyek az aláíró állandó személyiségjegyeiből

következnek, és ezeket milyen pontossággal képes a rendszer rögzíteni.

Éreznünk kell annak a döntésnek

az óriási tétjét, amikor egy automatikus rendszer egy kézi aláírásról eldönti,

hogy az valódi-e és utat enged az ezzel hitelesített tranzakciónak !

Úgy tűnik, hogy a legújabb

kézi aláírás-ellenőrző rendszerek, a többi biometrikus azonosító rendszerekhez

hasonlóan, jó hatásfokkal megbirkóznak ezzel az igen nehéz feladattal.

Hogyan történik

az elektronikus aláírás és ellenőrzés ?

A későbbi ellenőrzéshez aláirásmintákat

vesznek a felhasználótól, mégpedig a rendszerparaméterezéstől függően többet (esetleg

több tucatot).

Az aláírást egy grafikus

érzékelőlapon elektronikus tollal végezzük, amely érzékeli és rögzíti írásunk

számtalan jellemzőjét (tollvonások sebessége, ritmusa, toll nyomás erőssége, szóközök

hossza, és egyéb grafológiai jellemzők sokasága).

A legújabb aláírás-elemző

rendszerek úgynevezett tanuló algoritmusokat tartalmaznak, amelyek az aláirásminták

változásainak szabályszerűségeit is rögzítik ("megtanulják").

Ezzel szinte lehetetlenné teszik a nagyon ügyes utánzók (hamisítók) dolgát

(lásd [RICE

99]).

Az elektronikus aláírás mintáit

tehát az ellenőrző számítógépben digitalizált formában rögzítve tárolják. Ez a

digitális tárolási forma teszi lehetővé, hogy a későbbiekben akár floppy lemezre,

akár mágnes, vagy chipkártyára rámásolható az aláírásunk, így elektronikusan megismételhetővé,

azaz hordozhatóvá válik. Lényeges megjegyezni, hogy ettől, mint azt a következő

részben látni fogjuk, egyáltalán nem digitális aláírásról van szó.

Az ellenőrzési folyamat abból áll, hogy például egy pénzügyi, vagy más szerződéses

tranzakció lebonyolításakor (amely ma már akár az interneten keresztül is történhet),

a személyazonosság megállapítása végett egy ellenőrző aláírást kérnek az ügyféltől.

A számítógépben működő felismerő program eldönti az aláírásról, hogy ugyanazon

személytől származik-e, mint a minta. Ha a betáplált adatok (minták) alapján a

gép nem képes eldönteni az azonosságot, illetve a különbözőséget, úgy az aláírás

megismétlésére szólítja fel az ügyfelet. Amennyiben ez sem egyezik a tárolt mintákkal,

úgy a kívánt tranzakciót a gép nem engedélyezi.

Érdemes mindezek alapján

megjegyezni az elektronikus aláírásról azt, hogy ez a személyazonosítás

egyik korszerű elektronikus eszköze, amely bármennyire pontos, mégis a biometrikus

módszerekhez hasonlóan, statisztikus algoritmusok alapján működik, így nem árt,

ha alkalmazásakor mód van az emberi felügyeletre. Ugyanez a bizonytalansági tényező,

mint látni fogjuk nem áll fenn a digitális aláírás esetében.

3.2. A digitális aláírás

Ma már a nyilvántartásoknak,

az adatforgalomnak egyre kisebb része történik papíron, nagyobb részük számítógépeken

keresztül valósul meg. Így a hagyományos, évszázadok alatt kialakult hitelesítési

eljárások, mint a kézi aláírás, kézi pecsét, speciális papír, stb. egyre kevésbé

járhatók. Ezek korszerű elektronikus helyettesítésére, sőt meghaladására alkalmas

az elektronikus adatátvitel és tárolás bármely területén a digitális aláírás.

Az elektronikus aláírással szemben a digitális aláírás magából a dokumentumból

indul ki, annak tartalmához és tulajdonosához is szigorúan (nem statisztikus!),

algoritmusokkal hozzá van rendelve. Egy másik igen lényeges különbség az, hogy

a digitális aláírás kriptológiai eljárás.

Amíg tehát az elektronikus aláírás csupán a fentiekben jelzett három biztonsági

tényező közül a T3 azonosítását valósítja meg, addig a digitális aláírás eszközt

kínál az R2 reláció megvalósítására.

A digitális aláírás két részből

áll. Egyrészt egy a tartalmat hitelesítő karaktersorozatból, ez az úgynevezett

hash függvény, melyet egy speciális eljárással készít a számítógép a szöveg, adatállomány

alapján. Másrészt az aláíró(k) személyét azonosító szintén speciális gépi átalakításból

(rejtjelzés).

Így a digitális aláírás az "elektronikus irat" tartalmát és az

aláíró(k) személyazonosságát is igazolja.

A hash függvény a dokumentumot

egy úgynevezett hitelesítő sorozatra (sűrítményre) képezi le, amely biztosítja,

hogy a szövegben (dokumentumban) történő akár egy bitnyi változtatás is kiderüljön.

·

A hash függvénnyel szemben támasztott elsőrendű követelmény

az, hogy az azonos hosszúságú hitelesítő sorozatra leképezhető üzenetek száma

minden egyes hitelesítő sorozatra nagyjából (nagyságrendileg) azonos legyen.

·

Egy másik feltétele a hatékony hash függvénynek az,

hogy egy megadott hitelesítő sorozathoz ne lehessen hamis üzenetet hozzárendelni,

ami azt jelenti, hogy egy A üzenethez tartozó B hitelesítő sorozathoz ne lehessen

olyan A’ (A-tól különböző) üzenetet konstruálni, amelynek hitelesítő sorozata

B.

A hitelesítő sorozat hosszában

optimumot kell találni. Ha nagyon rövid, akkor a teljes kipróbálás segítségével

a hamisítást el lehet érni. Ha nagyon hosszú a hitelesítő sorozat, akkor ez az

eljárás gazdaságosságát rontja.

A digitális aláírás következő

lépése a hitelesítő sorozat rejtjelzése. Ennek a rejtjelzésnek az aláíró személyét

kell igazolni, hogy ő az aláírásra jogosult, s ugyanakkor nem más volt a hitelesítő

sorozat rejtjelzésének végrehajtója.

A digitális aláírás tehát egy kódolási (titkosító)

eljárás, amelynek megoldására különböző kriptológiai módszereket használunk fel.

A tömeges felhasználást az úgynevezett nyilvános kulcsú (két kulcsos) módszerek

tették lehetővé. Ebben az esetben az elektronikus üzenetet küldő egy saját (titkos)

kódkulcsot használ az üzenet titkosítására (rejtjelzésére), míg az üzenetet fogadónak

egy másik kulcs (a nyilvános kulcs) áll rendelkezésére, hogy ezt megfejtse (dekódolja).

Így az elektronikus kommunikációt úgy is le tudják bonyolítani, ha egyáltalán

nem ismerik egymást.

Az elektronikus iroda és

az interneten tárolt dokumentumok hitelesség problémájának egyik legkényesebb

része a hiteles másolatkészítés. Míg a hagyományos papír alapú irodában a másolatkészítés

hitelességének számos megoldása ismeretes, addig az elektronikus irodában a másolatkészítés

általában minden hitelességi ellenőrzés nélkül történik.

Míg a hagyományos irodában

a másolatok általában indigóval készülnek, így az eredetit a másolattól könnyen

meg lehet különböztetni, addig az elektronikus irodában a számítógépes előállítás

esetén, az irat eredetiét a másolattól a nyomtatás alapján, vagy más egyszerű

módon nem lehet megkülönböztetni. A másolatok hitelességének problémája tehát

sok bűncselekmény kiindulópontjául szolgál. Fogalmazhatunk úgy is, hogy ez a hamisítás

melegágya.

A digitális aláírás esetén

a hagyományos papír alapú irodában használt kettős aláírás (cégszerű aláírás)

megvalósítása akadály nélkül teljesíthető, ez esetben a két aláíró fontossági

sorrendben képezi a megfelelő digitális aláírást. Vagyis a második aláíró az első

aláíró aláírását is hitelesíti.

A digitális aláírás

tehát a dokumentum hitelesítésben nagy lépést jelent, mivel a hagyományos

kézi aláírásnál, és így az elektronikus aláírásnál

is többre képes: egyszerre azonosítja az aláírót

és a dokumentum tartalmát.

Sőt ugyanez a technika képes az egyedi dokumentum azonosítók

egy szintén klasszikus elemét, a dátumot is beépíteni a digitális aláírásba, ez

az úgynevezett időpecsét.

Ugyanis a hagyományos papír alapú irodában egy dokumentum hitelességét az

aláíró mellett, a dátum, és iktatószám is biztosítja. Az iktatószámot és a dátumot

az elektronikus irodánál az időpecsét váltja fel.

Szerzői jogi kérdéseknél,

szabadalmi bejelentéseknél a dátumnak a szokásos év, hónap, napon kívül az órát,

percet is tartalmaznia kell. Az elektronikus irodában a dátumnak a másodpercet,

esetleg tizedmásodpercet is tartalmaznia kell, mivel a számítógépek műveleti sebessége

ezt indokolttá teszi. Tehát, ha a megfelelő pontosságú dátumra és időpontra vonatkozó

karaktersorozattal kiegészítjük az aláírandó szöveget és ezután képezzük a digitális

aláírást, akkor a dátum és a keletkezés időpontja is beépül a digitális aláírásba,

ez az időpecsét.

Így amikor az elektronikus

dokumentum célba ér, a fogadónak módjában áll a keletkezés időpontját is biztonságosan

leellenőrizni. Hiszen egy illetéktelen beavatkozás (pl. pénz átutalásnál az összeg

megváltoztatása) időt vesz igénybe, amely a kommunikációs csatornát ismerve, a

fogadónál gyanús késésként jelentkezik. Ugyanígy esélytelen az időpecséttel ellátott

dokumentum utólagos visszadátumozása.

Természetesen a digitális

aláírás előállításának többféle eljárása ismert, ezek általában numerikus matematikai

elvekre épülnek (főleg számelmélet). A digitális aláírás

ismertetésével részletesebben foglalkoznak az irodalomjegyzékben idézett dolgozatok

(lásd [BEUT

94],[DÉNT

20/2],[MENE

97],

[NEME

91/2],

[PFIT

96],

[SIKZ

20]).

A legelterjedtebb az RSA

algoritmuson alapuló eljárás (lásd [BONE 99],

[OPPL

98]).

Ismertek azonban más, struktúrális matematikai alapokra épülő módszerek is (latin

négyzetek elmélete, kombinatorika), amelyeknek számtalan elméletileg is bizonyítható

előnye van az elterjedt algoritmusokkal szemben. (lásd [CSIRM 98],

[DÉNJ

90],

[DÉNJ

99],

[DÉNT

20/2],

[RONY

20])

Jelen

dolgozatnak nem a címbeli fogalmak részletes ismertetése, hanem azok fogalmi tisztázása

volt a célja. Mégis szükségesnek tartom az olvasónak felhívni a figyelmét arra,

hogy az elektronikus aláírásnál kihangsúlyozott döntési felelősség, amely az alkalmazott

módszer biztonságára épül, a digitális aláírásnál legalább oly mértékben fennáll.

Ezért nem tanulság nélküliek az alábbi gondolatok:

ZÁRSZÓ helyett

A nyilvános kulcsú titkosítás

jól demonstrálja az absztrakt matematikai eredmények gyakorlati felhasználhatóságát,

de egyúttal rámutat arra is, hogy ez a felhasználás sokszor évszázados fáziskéséssel

történik meg.

Jelen esetben az RSA algoritmus

megalkotói (Ron Rivest, Adi Shamir

és Leonard Adleman) bizonyos

asszimetrikus matematikai összefüggéseket használtak fel módszerük elméleti alapjául.

Ennek lényege leegyszerűsítve: az mindenki számára azonnal világos, hogy

5•6=30, de ha az a feladat,

hogy írjuk fel a 30-at két szám szorzataként,

akkor már jóval több eset lehetséges: 1•30=30 , 2•15=30

, 3•10=30

, 5•6=30

Képzeljük el, hogy 30 helyett

30, vagy akár többszáz jegyű szám lenne a feladat !

Nos, ezt az asszimetrikus

tulajdonságot használták ki az 1970-es évek végén algoritmusuk kidolgozásánál

az RSA alkotói. Az érdeklődő olvasó számára

érdekes lehet, hogy a probléma matematikai felvetése szinte pontosan 100 évvel

korábbra, a XIX. századig nyúlik vissza.

1873-ban egy W.S. Jevons

nevű matematikus vetette fel könyvében (lásd [JEVONS]),

hogy sok esetben a „direkt” matematikai művelet aránylag könnyen elvégezhető,

de az „inverz” művelet elvégzése nagyon nehéz. Példa erre (mint az előző illusztráció

mutatja) a természetes számok szorzása, melynek „inverz” művelete a faktorizáció,

vagyis a szám felbontása prímszámok szorzatára. Így ír erről W.S. Jevons:

„Meg tudja mondani az olvasó,

hogy melyik két szám összeszorzásából adódik a 8.616.460.799 szám ? Úgy gondolom reménytelen, hogy akárki (magamat

is beleértve), valaha megtudja.”

Természetesen akkor még nem

voltak másodpercenként több millió műveletet végző számítógépek, így a megoldás

csak kézi számolással volt elképzelhető (illetve elképzelhetetlen). A technika

nagyot fejlődött azóta. Ma már számítógéppel egy ekkora szám faktorizációja nem

okoz problémát. Ezért az RSA algoritmus használatakor többszáz jegyű számokat

használnak, amelyek faktorizációja a mai számítástechnika mellett olyan reménytelennek

tűnik, mint 1870-ben a Jevons számé.

Ezt a reményt (vagy reménytelenséget)

azonban beárnyékolja, hogy 1996-ban S.W. Golomb amerikai matematikus olyan egyszerű eljárást adott, amely

kézi számolással 56 lépésben megadja a

Jevons szám szorzattábontását, azaz kimutatta, hogy 8.616.460.799= 96.079•89.681 (lásd [GOLO 96]).

Ez az eljárás (és az azóta

felfedezett több másik is, pl. [HULE 88] ) alapvetően megingatja

az RSA módszer elméleti és gyakorlati biztonságát. A ma működő információs és

kommunikációs rendszerek (internet, hálózati szoftverek, távközlési hálózatok,

stb.) több mint 80%-ában RSA alapú információ-védelem van.

Hogy

mennyire nem alaptalan az aggodalom, azt alátámasztják az utóbbi 1-2 év jelentős

(és sikeres) hacker támadásai, amelyeknek egy része a kulcsok megfejtésén alapult.

(lásd [DÉNT 20/1]). Szükségszerűen új

korszak előtt állunk tehát. Olyan új kriptológiai módszerek (algoritmusok) bevezetése

szükséges, amelyek biztonságát nem a jelen számolási kapacitásának korlátai jelentik.

Az eddigiekben megmutattuk, hogy az R1 és R2 biztonsági relációkra rendelkezünk

megbízható, modern hardver és szoftver eszközökkel egyaránt jól kivitelezhető

eljárásokkal. Ezek alkalmazásai napjainkban egyre szélesebb körben terjednek.

Alapvető problémát okoz ugyanakkor, hogy az elektronikus és elektronikusan előállított

„papír alapú” dokumentumok terjedése jóval gyorsabb ütemű, ami kecsegtető lehetőségeket

kínál a hamisítóknak és hackereknek. Ennél talán még súlyosabb biztonsági rés

keletkezik abból, hogy a dokumentumok biztonságát nem a teljes R1, R2, R3 rendszerrel

biztosítják. Hogy ez mennyire így van, azt az mutatja legjobban, hogy bár az R3

reláció elméleti alapjai kidolgozottak, alkalmazása ma még a többitől függetlenül

is gyerekcipőben jár. Ezzel foglalkozik a következő fejezet.

4. Digitális

ujjlenyomat,

avagy a dokumentumvédelem

periódusos rendszere

Az eddigi fejezetekben a

„papír alapú” dokumentumok biztonságának tárgyalásához három szempontot vezettem

be (a dokumentum adathordozója, a dokumentum adattartalma, a dokumentum tulajdonosa).

A három tényező közötti relációk a dokumentumvédelem különböző aspektusait mutatják

be, illetve azokra a biztonsági szempontokra hívják fel a figyelmet, amelyekről

gondoskodnunk kell, ha dokumentumainkat a funkciójuknak megfelelő maximális biztonságban

akarjuk tudni. Az eddigiekben a három alapreláció közül kettővel foglalkoztam,

az R3 reláció, azaz a dokumentum adathordozójának és adattartalmának egymáshoz

rendelésével még adós vagyok.

Jelen fejezetben ezzel a

témával foglalkozom, melynek nem csupán önmagában van kitüntetett jelentősége,

de az eddig tárgyalt ismeretek szintéziseként lehetővé válik a dokumentumvédelem

teljes rendszerének, mint egyfajta periódusos rendszernek a felvázolása. Ezzel

biztosítható a dokumentumvédelemmel kapcsolatos fogalmak és módszerek egyértelmű

tisztázása. Ugyanakkor bízom benne, hogy ezáltal sikerül a különböző biztonsági

szintek és a hozzájuk tartozó maximális védelmi módszerek rendszerezett bemutatása.

4.1. A hiányzó

láncszem a digitális ujjlenyomat

Amint az az 1.fejezet 1., 2. összefoglaló táblázataiból

jól kivehető , a dokumentumok modern biztonságtechnikája szinte mindent megvalósított

a klasszikus biztonsági eszköztárból, csak az új biztonsági filozófia maradt még

napjainkban is érintetlen. Ez pontosan azt jelenti, hogy a dokumentum tartalmának

azonosítása még mindig független

a dokumentum adathordozójától (ezt jelöli az R3 reláció). Azaz a napjainkban használt,

akár egyedi, akár tömegesen előállított dokumentumok

esetében csak bonyolult műszerekkel ellenőrizhető a teljes hitelesség.

Ez pedig a hétköznapi helyzetekben (pl. bankjegyek, igazolványok, stb.

ellenőrzése) általában nem megvalósítható. Lényeges tehát egy újabb, koherens dokumentum

biztonsági filozófia megfogalmazása, amely ötvözi a bevált régi tapasztalatokat

az új technikai lehetőségekkel. Ez így hangzik:

Legyen

mindenegyes dokumentum hordozóját és tartalmát tekintve is egyedi (különböző),

így

minden darabról önmagában eldönthető, hogy valódi-e vagy hamis. Azaz, így már

nem a különbözőség, hanem éppen az azonosság az, ami feltűnő. A hamisítványt tehát éppen

egy másik példánnyal való azonossága fogja jellemezni.

Ennek a biztonsági filozófiának a megvalósításához

az szükséges, hogy az adathordozót és annak tartalmát egyértelműen egymáshoz tudjuk

rendelni, mint ahogy egy konkrét személyhez egyértelműen tartozik az ujjlenyomata.

Ez a hasonlat adta a digitális ujjlenyomat

elnevezést a dokumentumhitelesítés eme új technikájának, amely új korszakot nyithat

dokumentumaink biztonsága és védelme területén.

Ismét fontosnak tartom felhívni az Olvasó figyelmét

arra, hogy itt (akárcsak a digitális aláírásnál) csak a későbbiekben ismertetendő

távoli rokonság van a digitális ujjlenyomat és az elektronikusan rögzített és

bizonyos dokumentumokra (biometrikus azonosítóként felvitt) emberi ujjlenyomat

között.

A dokumentumok biztonsági problémái közül (lásd R1,

R2, R3 relációk), talán a legnehezebben kezelhető és ezért napjainkban is a leginkább

támadható az, hogy el lehessen dönteni egy dokumentumról, hogy az eredeti, vagy

hamisított (R3 reláció). Mint azt a fentiekben is jeleztem, a hagyományos módszerek

(vízjel, fémszál, különleges papír, hologram, stb.) mindegyike az eredeti dokumentumot

igyekszik megkülönböztetni a hamistól, ezért egyre magasabb szintű (ezáltal egyre

drágább) technikát alkalmazva igyekszik, például az azonos címletű bankjegyeket

tökéletesen egyformára elkészíteni. Ez a biztonsági filozófia a rohamosan fejlődő

technika mellett, nem csupán nagyon drága, de igen nehézkessé teszi a hitelesség

ellenőrzését is.

Ezzel szemben, a digitális ujjlenyomat az egyedi azonosítást

teszi lehetővé kriptológiai[4]

módszerekkel, vagyis képes egy dokumentumot nemcsak a hamistól, hanem egy másik

eredetitől is megkülönböztetni.

4.2. Dokumentumok azonosítása kriptológiai úton

A probléma eredetileg az USA és a Szovjetunió közötti

fegyver-ellenőrzési szerződések megkötése idején merült fel oly módon, hogy a

számbavett rakétákat a legnagyobb biztonsági kritériumok mellett, egy eltávolíthatatlan

matricával kellett megjelölni, hogy azok bármikor egyedileg azonosíthatók legyenek.

A nyomdatechnikában általában alkalmazott biztonsági

jegyek az ilyenfajta egyedi azonosítást nem teszik lehetővé. J. Simmons több mint

két évtizedig vezette az Egyesült Államok nukleáris fegyvereinek elektronikáját

gyártó legnagyobb cég, a Sandia National Laboratoriesban folyó kutatásokat a digitális

ujjlenyomatok előállítására vonatkozóan (lásd [SIMM 91/1], [SIMM 91/2]). A Sandia

laboratórium a több évtizedes kutatás és fejlesztés eredményeit, amit a digitális

ujjlenyomatok terén nyert, s amelynek alapvető alkalmazási területe a fegyverzet-ellenőrzés

és a felügyelet nélküli szeizmográfok kifejlesztése volt, amelyek a szovjet, illetve

amerikai területeken a föld alatti atomrobbantások mérési eredményeinek meghamisíthatatlan

észlelésére szolgáltak, más területeken is igyekeztek felhasználni.

· Ilyen

terület a pénzhamisítás megakadályozása, amely például az 1999-ben kiadott, új

százdolláros bankjegyekben valósult meg. A Sandia által javasolt megoldás a következő:

· a bankjegyek papír anyagának gyártása közben,

tehát még pépes formában, árnyékolt üvegszálakat különböző hosszúságban a pépbe

kevernek, ezek természetesen megszáradásuk után rögzülnek, és egy véletlenszerű

irányultságot vesznek fel. Ezután egy sor letapogatóval el lehet érni, hogy a

sorban lévő, és adott sorral egyező végponttal rendelkező üvegszálak, mivel azok

megfelelő burokkal vannak ellátva, a fényt csak saját végpontjukig vezetik. Mivel

az üvegszálak hossza véletlenszerű, ezért egy vonali megvilágításból egy véletlenszerű

ponthalmaz adódik. Ezt természetesen több vonalon meg lehet ismételni. Az eredményként

létrejövő ponthalmaz megfelelő technikával történő kódolási eljárásával el lehet

érni, hogy az adott bankjegyre jellemző kód, vagy kódsorozat jöjjön létre. Ezeket

a kódokat digitális aláírással, a bankjegyre vonatkozó más tartalmi adatokkal,

például sorszámmal, kiadási időponttal, címlettel kiegészítve a kibocsátó bank

hitelesíti. Ilyen módon a digitálisan aláírt kódsorozat és a bankjegyben lévő,

véletlenszerűen elszórt üvegszálak kölcsönösen megfeleltethetők egymásnak.

Ha az üvegszálak száma és hosszússáguk megfelelően

van meghatározva (ami nem egyszerű és mély matematikai meggondolásokat igényel),

akkor a bankjegyeken lévő kódok egyértelműen meghatározzák a bankjegyet. Egy ilyen

eljárás, szemben a különböző nyomdai megoldásokkal, amelyek nem egyediek, az egyediségből

adódóan számos előnnyel bírnak. A papír anyagában lévő jellemzők pedig másolhatatlanná

teszik a bankjegyeket.

A digitális ujjlenyomat tehát a digitális aláírás egy olyan különleges esete,

amikor az aláírásra kerülő üzenet egy része, vagy egésze, a hordozó anyag fizikai

jellemzőiből adódik. Ez azt jelenti, hogy például mindenegyes bankjegy egyedileg

megkülönböztethető minden más bankjegytől, hiszen nincsen olyan ív papír, amelynek

bármely darabja, anyagát tekintve teljesen egyforma lenne, ha azt a papír gyártásakor

(a fenti értelemben vett) véletlenszerűen „szennyeződéssel” látjuk el.

A

digitális ujjlenyomat tehát nem teszi lehetetlenné a másolást, azonban az eredeti

és a hamis bankjegy egymástól megkülönböztethetővé válik, mert az egyedi sajátosságok

(a bankjegy anyagába bevitt jelző elemek) elhelyezkedése nem másolható.

A pénzhamisítás megakadályozására egy ugyancsak digitális

ujjlenyomatokra visszavezethető módszer került kidolgozásra és felhasználásra

Németországban az 1990-es években kiadott német márka (DEM) bankjegyek védelmére (lásd [BEUT 94], [SCHU 91]). A német márkákon

levő 11 karakterből álló karaktersorozat tehát nem egyszerű sorszám, nem egyszerű

azonosító

kód volt, hanem digitális ujjlenyomat.

A

német márka digitális ujjlenyomata úgy készült, hogy a papír gyártási folyamata

során a pépbe foszforeszkáló szórat darabkák kerültek bekeverésre (hasonló módon,

mint a dollár esetében), majd a létrejött papír tartalmazta ezeknek a fényvisszaverő

szóratoknak egy véletlen elrendezését. Ezt a véletlen elrendezést kellett kódolni,

vagyis az egyedi azonosításra rendelkezésre álló, a papír anyagából eltávolíthatatlan,

és megismételhetetlen fényvisszaverő morzsalékot kellett egy megfelelően biztonságos

digitális aláírás segítségével a bankjegyen lévő kóddal kifejezni. Ez a kód egyértelművé

tette a bankjegy egyedi sajátosságát, és a bankjegyen lévő kibocsátó által ráírt

(rányomtatott) számsorozat közötti összefüggést.

Tehát a digitális ujjlenyomat alkalmazásával

a hamisítókat egyrészt el lehet rettenteni a hamisítástól, másrészt a hamisítást

könnyen és gyorsan föl lehet ismerni, hiszen maga a dokumentum tartalmazza az

ehhez szükséges összes információt. Így a hamisítás ténye helyben, azonnal megállapítható.

A

digitális ujjlenyomat biztonsági papírok előállítására is alkalmas, sőt egy újonnan

vizsgált és bevezetéshez közel álló területe a digitalizált analóg jeleknek, például

digitális hangszalag, floppy lemez, CD lemez, vagy videoszalag, mint digitális

adathordozó dokumentum, másolás elleni védelme.

A

digitális ujjlenyomat tehát az R3 reláció minden eddiginél biztonságosabb megoldására

alkalmas, akárcsak az R1, vagy R2 esetében a biometrikus azonosítók. Hiszen, míg

a biometrikus azonosítók a dokumentum tulajdonosának egyedi jellemzőit rendelik

a dokumentumhoz, addig a digitális ujjlenyomat, az adathordozó egyedi jellemzőivel

teszi ugyanezt. Ezzel megnyílik a lehetőség arra, hogy mindhárom relációt egyetlen

digitális aláírásban, egyetlen kódsorozatban egyesítsünk, amely a dokumentum minden

alapvető tulajdonságát kriptológiai úton rögzíti, ezzel biztosítva a maximális

biztonságot akár a lopás, akár bármilyen típusú hamisítás ellen.

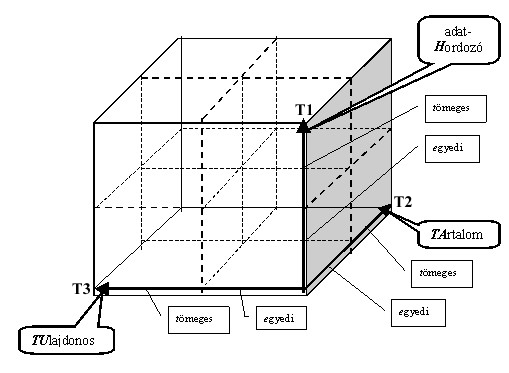

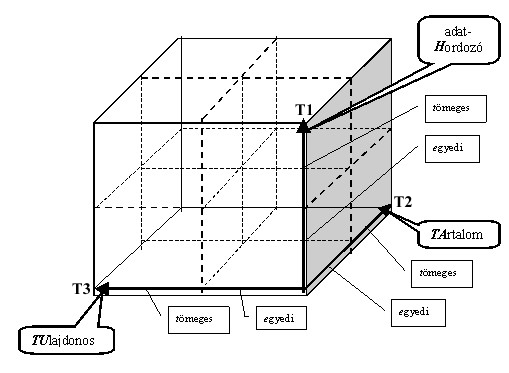

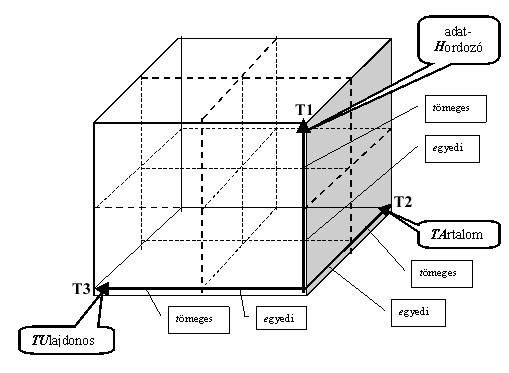

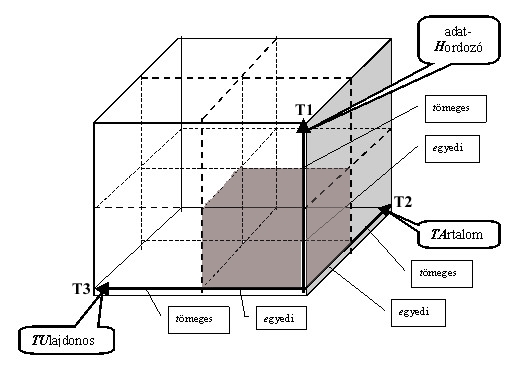

Összegzésül

az alábbi 4.1.ábra egy háromdimenziós rendszerben mutatja be az eddigiekben bevezetett

T1, T2, T3 tulajdonságokat és az R1, R2, R3 relációkat. Ezt a rendszert tekinthetjük

a dokumentumvédelem periódusos rendszerének is, mivel dokumentum biztonsági szempontból,

bármely dokumentum az így keletkező nyolc részkocka valamelyikében elhelyezhető.

4.1.ábra A dokumentumvédelem periódusos rendszere

A

rendszer létjogosultságának demonstrálására, mind a nyolc lehetséges kategóriára

álljon itt néhány példa. Az egyes dimenziókat az elnevezésük kezdőbetűivel jelöljük:

-

H = adathordozó

-

TA = tartalom

-

TU = tulajdonos

Minden

dimenzióban megkülönböztetjük az egyedi (e) és tömeges (t) dokumentumokat, amelyet

a dimenziók jelének indexeként jelölünk (pl. He= egyedi adathordozó).

Így a következő kategóriákat kapjuk (egy-egy példával illusztrálva):

1.

HeTAeTUe – Biztonsági „papírra” készült (digitális

ujjlenyomattal ellátott), bizalmas tartalmú, személyhez kötött dokumentumok -

igazolványok, bankkártyák, stb. Ezt a kategóriát mutatja a 2.ábra besatírozott

részkockája.

4.2.ábra HeTAeTUe

a legmagasabb biztonsági kategóriájú dokumentum típus

2.

HeTAeTUt – Biztonsági

„papírra” készült (digitális ujjlenyomattal ellátott), bizalmas tartalmú, nem

személyhez kötött dokumentumok – értékpapírok, bankjegyek, stb.

3.

HeTAtTUe – Biztonsági „papírra” készült (digitális

ujjlenyomattal ellátott), nem bizalmas tartalmú, személyhez kötött dokumentumok

– dedikált fotó, stb.

4.

HeTAtTUt – Biztonsági „papírra” készült (digitális

ujjlenyomattal ellátott), nem bizalmas tartalmú, nem személyhez kötött dokumentumok

– postai bélyegek, stb.

5.

HtTAeTUe – Nem biztonsági „papírra” készült (jelenleg

használt alapanyagú), bizalmas tartalmú, személyhez kötött dokumentumok - igazolványok,

bankkártyák, stb.

6.

HtTAeTUt – Nem biztonsági „papírra” készült (jelenleg

használt alapanyagú), bizalmas tartalmú, nem személyhez kötött dokumentumok –

utazási jegyek, bérletek, stb.

7.

HtTAtTUe – Nem biztonsági „papírra” készült (jelenleg

használt alapanyagú), nem bizalmas tartalmú, személyhez kötött dokumentumok –

dedikált könyv, fotó, stb.

8.

HtTAtTUt – Nem biztonsági „papírra” készült (jelenleg

használt alapanyagú), nem bizalmas tartalmú, nem személyhez kötött dokumentumok

– szórólapok, könyvek, újságok, stb.

Irodalomjegyzék

[BEUT

94] A. Beutelspacher: Cryptology.

The Mathematical Association of America,

1994.

[BONE 99] Dan Boneh: Twenty years of attack on the RSA

cryptosystem.

Notices of the AMS, February 1999, 203-213.

[CSIRM

98] Csirmaz László: A titkosírás matematikája.

A Természet Világa, 1998/III. különszáma, 80-86.

[DÉNJ 90] J. Dénes, A. D. Keedwell: Latin squares: New

developments in the Theory and applications.

Annals of Discrete Mathematics, Vol. 46, North Holland, Amsterdam,

1990.

[DÉNJ 99] J. Dénes, A. D. Keedwell: Some applications of

non-associative algebraic systems in cryptology.

University of Surrey, Technical Report

99/03.

[DÉNT 20/1] Dénes Tamás: Rejtjelfejtés - Trükkök, módszerek,megoldások

Magyar Távközlés 2000. április,

3-8.

[DÉNT 20/2] Dénes Tamás: Digitális ujjlenyomat - A dokumentumvédelem

új korszaka, Magyar Távközlés 2000. május, 34-38.

[DÉNT

05/1] Dénes Tamás: A dokumentumvédelem új módszerei

(Személyhez kötött és tömeges dokumentumok)

eVilág, IV.évfolyam 4.szám, 2005/április,

26-29

[DÉNT

05/2] Dénes Tamás: Biometrikus azonosítás,

avagy a személy egyedisége és a dokumentum személyessége

eVilág, IV.évfolyam 5.szám, 2005/május,

34-38

[DÉNT

05/3] Dénes Tamás: Digitális aláírás,

avagy a dokumentum tartalmának és tulajdonosának hitelessége

eVilág, IV.évfolyam 6.szám, 2005/június,

6-10

[GOLO 96] S. W. Golomb: On Factoring Jevon’s number.

Cryptologia, XX(1996)/243-244

[HULE 88] M. Hule, W. B. Müller: On the RSA Cryptosystem

with wrong keys.

Contributions to General Algebra 6. Vienna, Verlag Hölder. Pichler-Tempsky, 1988.,103-109.

[JEVONS] W. Jevons: The Principles of Science: A Treatise on Logic and

Scientific Method, Macmillan &

Co., London 1973.

[LÖFV

99] J. Löfvenberg: Random Codes

for Digital Fingerprinting

. Linköping Studies in Science and Technology. Thesis No 749, Linköping,

1999.

[MENE 97] A.

J. Menezes, P. C. van Qorschot, S. A. Vanstone: Handbook of applied cryptography.

CBS Press, Boca Raton, New York, London, Tokyo,

1997.

[NEME 91/2] Nemetz Tibor, Vajda István:

Bevezetés az algoritmikus adatvédelembe.

Akadémiai Kiadó 1991.

[OPPL 98] R.

Opplinger: Internet and Internet security.

Artech House Publishers, Norwood MA 02062 USA

1998.

[PFIT 96] Brigit

Pfitzmann: Digital Signature Schemes.

Springer, Berlin, 1996.

[PLES 98] V.

Pless: Introduction to the theory of error correcting codes.

(third

edition). Norh Holland, Amsterdam, 1998.

[RICE 99] J. Rice: A third way for biometric technology.

IS AUDIT&CONTROL JOURNAL:Volume III., 1999.

[RONY

20] Rónyai Lajos: Három halk visszhang (elliptikus görbék a

kriptográfiában), Természet Világa 2000. II. különszám 17-18.

[SCHU

91] R. H. Schulz: Kodierungtheorie:

eine Einführung.

Vieweg Verlag, Braunschweig, Wiesbaden, 1991.

[SIKZ

20] Sík Zoltán: Digitális aláírás,

elektronikus aláírás

Magyar Távközlés 2000. április, 14-20.

[SIMM

91/1] G. J. Simmons (ed): Contemporary Cryptology.

IEEE Press, New York, 1991

[SIMM

91/2] G. J. Simmons: Identification of data, devices,

documents and individuals.

Proc 25th Annual IEEE Carnahan Conf. On Security

Technology 1991, IEEE, New York, pp. 197-218.

![]()