e-mail: tdenest@freemail.hu

Az internet és a globális

hálózatok biztonságáról

(Gondolatok

a csomag-kapcsolt hálózatok elméletének 40. évfordulóján)

Az

internet egyszerre forradalmasította a számítástechnikai, a híradástechnikai és

az egész infokommunikációs világot, példa nélküli integrációs képessége megteremtette

azt a már több évtizedes látomást, hogy egy világhálózat kerekedjék ki, amely

számítógépek millióit tudja összekötni, tekintet nélkül azok földrajzi elhelyezkedésére.

Az

internet egyszerre forradalmasította a számítástechnikai, a híradástechnikai és

az egész infokommunikációs világot, példa nélküli integrációs képessége megteremtette

azt a már több évtizedes látomást, hogy egy világhálózat kerekedjék ki, amely

számítógépek millióit tudja összekötni, tekintet nélkül azok földrajzi elhelyezkedésére.

Két lényeges vonása van az internetnek, ami ezt a rendkívül fontos célt elérhetővé tette, nevezetesen a csomag-kapcsolás és a nyílt struktúrájú hálózat. Kevéssé ismert, hogy a modern elektronikus számítógép és a mesterséges intelligencia atyjának tekinthető angol matematikus, Alan Mathison Turing már 1946-ban készített tanulmányában felhívta rá a figyelmet, hogy az általa tervezett A.C.E (Automatic Computing Engine) számítógép alkalmas távoli felhasználók telefonvonali összekötésére. Ezzel tehát előre látta a számítástechnika és a telekommunikáció összekapcsolásának lehetőségét. Korai halála megakadályozta abban, hogy korszakos gondolatát megvalósítsa, de gondolatcsírája mégis kivirágzott, mivel egyik kollégája, Donald Watts Davies lett a „csomag-kapcsolás” alapelvének úttörője és így az első csomag-kapcsolt hálózat, az ARPANET kifejlesztője.

A 20. század végi és 21. századi

információsnak nevezett társadalmak kialakulásában az internet alapvető szerepét

el kell ismerni, ugyanakkor szükséges annak megvilágítása, hogy biztonság szempontjából

az internetnek komoly hiányosságai vannak. A megfelelő biztonság hiánya különösen

felértékelődik egy olyan rendszerben, amely egyre inkább a társadalom működésének

alapját képezi. Súlyosbítja a helyzetet, hogy ezeket a hiányosságokat sajnos a

felhasználók nagyon kismértékben ismerik fel, és e veszélyérzet hiányát a biztonság

tekintetében talán a leglényegesebb problémaként kell jelezni. Az internet kialakulásának

történeti gyökereiből rögtön világossá válnak a valódi biztonság hiányának okai.

Alan M. Turing (1902-1947)

Jelen dolgozatban a globális hálózatok és az ezekre

épülő rendszerek, mint például az elektronikus kereskedelem vagy a banki alkalmazások

biztonsági problémáiról lesz szó, különös tekintettel a hozzáférés-védelemre,

az adatbankok hitelességére vagy a legújabb pénzkímélő törekvésre, a digitális

pénzre, amelyek biztonságának modern eszközei az intelligens chip- vagy memóriakártyák.

Végül vázlatosan bemutatom azokat a kriptográfia eszköztárában is újdonságot képező elméleti eszközöket, amelyek a 21. századi globális hálózatok valódi biztonságát garantálhatják (dinamikus jelszó, „zero knowledge proof”, titokmegosztás).

Donald

Watts Davies (1924-2000)

„Fontosnak tartottam, hogy legyen egy új kifejezés arra,

amikor az adatfolyam egy-egy rövidebb darabja

elkülönülten

kerül átvitelre a hírközlő csatornán. Gondoltam,

ez könnyebbé

teszi e fogalom használatát. Rátaláltam a szórengetegben

a szóra:

«csomag»,

ami nem jelentett mást, mint egy kisebb adatköteget.”

(Donald W. Davies, The Guardian, 1997/6.)

1947

szeptemberében egy kis kutatócsoporttal együtt csatlakozott a II. világháborúban

híressé vált, de mégis szigorúan titkos Bletchley Parkban működő, Alan M. Turing

által vezetett laboratóriumhoz. A laboratórium alapvetően Turing tervei alapján

dolgozott a Pilot A.C.E. számítógépen, amelyen az első program 1950. május

10-én futott. Ez a világ első öt számítógépének egyike. Ted Newman, Jim Wilkinson

és mások mellett Donald W. Davies alapvető szerepet játszott a gép megtervezésében

és megépítésében. Ilyen tapasztalatok birtokában került a laboratóriumból az iparba.

Széles érdeklődési köre felölelt minden területet, ahol elképzelhető volt a számítógépek

alkalmazása (például megépített egy közúti közlekedés-szimulátort).

Donald W. Davies (1924-2000)

Alan

M. Turing, sok egyéb korszakos gondolata mellett, először adta meg az elektronikus

számítógépek programozásának pontos leírását is, így érthető, hogy Donald Davies

közvetlen munkatársaként, annak kitűnő képességeit kamatoztatva, képes volt a

döntő áttörésre a modern számítógépes kommunikáció megteremtése terén. Ez volt

az úttörő jelentőségű „csomag-kapcsolás” gondolata, amely lehetővé tette

a számítógépek közötti gyors adat- és információcserét.

1954-ben

a Commonwealth Fund tagjai közé választotta, ajánlásában többek között ez olvasható:

„Ajánlásra méltó nem csupán rendkívüli intellektusa, de tudományos, technikai

és általános ismeretei alapján is. Ő az egyike azon keveseknek, akik képesek egy

elektronikus számítógép komplett logikai tervét elkészíteni, megvalósítani azt

konkrét áramkörök formájában, és önállóan összeállítani úgy, hogy az nagy valószínűséggel

a tervek szerint fog működni. Majd képesek erre a gépre olyan programot írni,

amellyel megoldhatók a kiszámítandó problémák.”

Meglepően

újszerű gondolkodásáról tanúskodik, hogy már 1958-ban létrehozott egy kutatócsoportot,

amely számítógépet alkalmazott technikai szövegek oroszról angolra fordítására,

majd 1963-ban kinevezték a számítógép-fejlesztési project technikai vezetőjének.

Tulajdonképpen Albert Uttley örökébe lépett, mint a National Physical Laboratory

(NPL) önálló osztályának igazgatója, amelyet nemsokára számítástudományi osztállyá

alakított át, és új kutatási területeket jelölt ki, amelyek kulcsát az általa

1965-ben kidolgozott számítógépes hálózatok elmélete alkotta. Ennek lényege, hogy

a számítógépek közötti gyors üzenet-átvitel szükségszerű velejárója a hosszú üzenetek

feltorlódása, ezért szét kell választani azokat kisebb kötegekre, így minimalizálható

a torlódás és az átvitel kockázata. A kisebb üzenetkötegeket nevezte el „csomagok”-nak,

és az átviteli technikát „csomag-kapcsolás”-nak.

Donald

Watts Davies alaposságára jellemző, hogy amikor e kifejezések használata mellett

döntött, amelyek az akkori számítástechnikában teljesen új gondolkodásmódot képviseltek,

két nyelvész kutatótársának véleményét is kikérte, hogy a szavak értelmezhetők

legyenek más nyelvekben is.

Davies

számítógépes hálózatokra vonatkozó tervét lelkesen fogadta az America’s Advanced

Research Project Agency (ARPA), így lett az ARPA és az NPL közös hálózata

az első számítógépes hálózattá a Földön, amelyet ARPANET-nek neveztek el. Ez az

eredeti gyökere a mára internetté terebélyesedett világhálónak.

1979-ben

Davies lemondott az NPL-nél betöltött vezető pozíciójáról, és tisztán a technikai

munkákra koncentrált. Széles körben használható számítógépes hálózatokat hozott

létre, különös figyelemmel a káros hatások megelőzésére. Ezért alapította meg

az adatbiztonsággal foglalkozó csoportot, amely már egy új biztonsági filozófiára,

a nyilvános kulcsú kriptográfiai rendszerekre koncentrált. A csoport szakértőivel

igen erős konzultációs tevékenységet épített ki például a brit bankvilágban. 1984-ben

nyugalmazott adatbiztonsági szakértőként folytatta tevékenységét. 1987-ben a Royal

Society (az Angol Tudományos Akadémia) tagja lett, és vendégprofesszor a Royal

Holloway és Bedford New College-ban.

Davies

szellemi nagyságát bizonyítja, hogy utolsó megvalósult terveként, a Pilot A.C.E.

megépítésének 50. évfordulójára megalkotta e gép szimulátorát egy korai modern

személyi számítógép számára. 1997-ben a The Guardian-be írt cikkében a

következőképpen foglalja össze alapvető gondolatait:

„1965.

novemberében gondoltam a célzottan tervezett hálózatoknál a csomag-kapcsolás alkalmazására,

azaz az adatfolyamot rövidebb üzenetekre, csomagokra tördelni, amelyek mindegyike

önállóan találja meg a célhoz vezető utat, ahol azután ismét összeállnak az eredeti

adatfolyammá.”

Az Internet kialakulásából

fakadó gyengeségek

Az 1966-67-es években létrejött a kaliforniai UCLA

Egyetemen egy hálózati központ, ez volt az ARPANET-nek az első csomóponti berendezése.

Később, 1969-ben az UCLA kísérleteit kibővítették, és kialakultak a mai Internet

hálózathoz hasonló hálózat csírái.

A mai Internet egyik fő alkalmazási területe először

1972-ben került bemutatásra, az ARPANET elektronikus postaként való felhasználásával.

Ezzel tulajdonképpen megvalósult egy olyan számítógépes hálózati összeköttetés,

amely közvetlen kapcsolatot teremtett a felhasználók között. Az 1980-as években

kezdődött el a személyi számítógépeken és a munkaállomásokon alapuló lokális hálózatok

elterjedése, ami később, a 80-as évek végén vezetett az Internet mai architektúrájának

megalkotásához. Az 1980-as évek végétől beszélhetünk Internetről annak mai formájában.

Megjelentek az internetszolgáltatók és az Internet széles körben elterjedt a kutató-fejlesztő

környezeten kívül is, vagyis kereskedelmi szolgáltatássá vált.

Jelenleg, amikor az elektronikus postai szolgáltatások

mellett számos más szolgáltatás is (például home banking, elektronikus kereskedelem

stb.) megjelenik a hálózaton, világosan kiütközik az Internet fejlődéséből adódó

probléma, nevezetesen, hogy a főleg kutatókra, fejlesztőkre, tehát alapvetően

azonos érdekeltségű és motivációjú résztvevőkre épülő Internetet megelőző hálózatoknál

a fejlesztők és a felhasználók sem tekintették alapvető kérdésnek a biztonságot. Ez a felfogás, a

veszélyérzet szinte teljes hiánya a tömeges felhasználásnál visszaüt, és az Internetet

nagyon sebezhető globális hálózattá teszi.

Jelenleg az Internet a biztonság utólagos megteremtésének

problémájával küzd, és szemben egy olyan megoldással, amikor a biztonság a szolgáltatással

együtt épül be a rendszerbe, igen gazdaságtalan is.

Az Internet környezete megváltozott, és a közös kutatást

végző, kollégiális kapcsolatban álló kutatók mellett megjelentek a tömeges alkalmazások,

sőt a „láthatatlanság”, „felismerhetetlenség” homályába burkolódzó, bűnözésre

hajlamos egyének, és potenciálisan a szervezett bűnözés eszközévé (is) vált a

világháló.

Tehát kétféle típusú veszélyforrás kiküszöbölése látszik

a legfontosabbnak, az egyik a rendszerhez való hozzáféréssel kapcsolatos védelem, a másik, hogy a szolgáltatás egy

biztonságos operációs rendszerbe legyen

beépítve, azaz a rendszerben tárolt

temérdek adat biztonsága.

1.

ábra

A tűzfalak biztonsága

A hozzáférés-védelmet az Interneten a tűzfal biztosítja.

Az elnevezés a régi építkezésekből ismert téglafalból ered, amely a házakat elválasztotta

egymástól, és ezáltal megakadályozta a tűz továbbterjedését. A tűzfalak Internet-rendszerbe

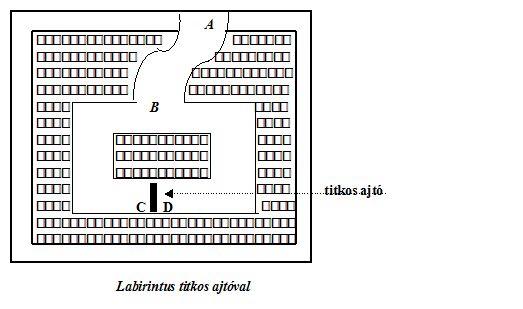

illesztését szemlélteti az 1. ábra.

Az egyenszilárdság elvének megtartása nagy hálózatokban

igen nehéz, mivel a hálózatban lesznek tűzfalat nem használó és gyenge tűzfalat

használó végpontok is. Az ezek közötti színvonalkülönbség könnyen kihasználható,

és egy helytelen konfigurálás, egy rosszul megválasztott jelszó nagy károkat okozhat

az egész hálózatban.

Egy tűzfalrendszer általában két részből áll. Egyrészt

egy útvonal-kiválasztóból, másrészt egy illetékességet vizsgáló szerverből. Az

útvonal-kiválasztó olyan, egy vagy több ponttal rendelkező elrendezés,

amely számos szabályt ellenőrizhet a bejövő üzenetcsomagokban. Ezeknek a szabályoknak

az ellenőrzése során eldöntheti, hogy az adott csomagot továbbítja vagy sem. A

megfelelő információkat az üzenet felzetében[1]

lehet elhelyezni, ilyen lehet a használt protokoll (algoritmus) azonosító száma,

az üzenet forrása és címzettje (címekkel megadva), a port sorszáma, esetleg számos

más opció.

Az illetékességet vizsgáló szerver olyan algoritmusokat

valósíthat meg, amelyek a felhatalmazás megadását (a hozzáféréshez) a felhasználó

részéről elbírálhatják. Ugyancsak a tűzfal feladata eldönteni, hogy az érkező

üzenetet befogadja-e. Természetesen ezeket a funkciókat, vagyis a forrás-azonosítást,

az információ hitelességének az eldöntését különböző algoritmusok valósíthatják

meg. A tűzfal hiánya az Internet globalizációjával egyre veszélyesebb.

Ahol alkalmaznak tűzfalakat, ott az esetek egy részében

gyenge megoldások kerülnek felhasználásra, mint például az egyszerű jelszó, amelyről

a későbbiekben részletesen szólunk. A tűzfalak tehát akkor lehetnek hatásosak,

ha a bennük megvalósuló védekezés biztonságos algoritmusokra épül, ilyen például

az egyszer felhasználható vagy dinamikus jelszó.

Elöljáróban még néhány további veszélyforrásra is fel

kell hívni a figyelmet, mint például:

●

a

nyilvános kulcsok listájának manipulálása,

●

a

belső árulás, vagyis az, hogy a még el sem küldött nyílt szövegeket egy beépített,

úgynevezett „trójai faló programmal” egy behatoló részére nyílt szövegként elküldi,

így semmiféle rejtjelfejtési vagy egyéb elemzési módra nincsen szükség a nyílt

szöveg megszerzéséhez,

●

veszélyt

jelent a forgalomanalízis,

●

valamint

a hierarchikus rendszereknél a rendszergazda árulása.

A védekezés biztonságának növelését teszi lehetővé

a tűzfalaknak a mai egyszerű, azaz többször használatos jelszónál lényegesen biztonságosabb

dinamikus jelszóval való működtetése, illetve az úgynevezett kettős tűzfalak bevezetése.

A kettős tűzfal azt jelenti, hogy a tűzfal nemcsak

egy irányba, tehát az Internettől a felhasználó felé véd, hanem a felhasználótól

kimenő információkat is megszűri, és ezáltal megnehezíti az olyan árulásokat,

ahol egy bennfentes alkalmazott az Internet vonalán keresztül küld egy illegális

partner számára üzeneteket. A kulcsfelhasználás szempontjából bizonyos fokú védelmet

jelent például, ha a nyilvános kulcs használata esetén a személyre szóló titkos

kulcsot nem tárolják a gépben, hanem az az illető személyes használatába kerül,

és ennek megfelelően személyes felelősségével, egy külön chipkártyán nyer elhelyezést.

Mindezek a megoldások, amelyek ma még sajnos nem széles körben alkalmazottak,

sem jelentenek tökéletes biztonságot.

Egy egész más

területről vett példán bemutatva, az autópályák elkerülik az azonos szintű kereszteződéseket,

és ezáltal lényegesen csökkentik a balesetek számát. Azonban senki sem gondolja

azt, hogy egy autópályán nem lehet baleset, vagyis hogy az autópálya bevezetése

minden közlekedési balesetet kiküszöböl.

Az Internet közel sem teljes biztonsági réseinek felsorolását

az Internettel kapcsolatos jogvédelmi problémák tovább árnyalják.

A szellemi tulajdonok védelmével foglalkozó genfi székhelyű

nemzetközi szervezet, a World Intellectual Property Organization (WIPO)

1999-ben, Genfben tartott konferenciáján foglalkozott az úgynevezett elektronikus

kihívással, ami azáltal fenyeget, hogy az internetről letölthető, szerzői

jogvédelem alá eső műveket jogdíj megfizetése nélkül lehet rögzíteni, illetve

terjeszteni. A WIPO komolyan foglalkozik az interneten közvetített szellemi alkotások

(audió, videó, film, tévéprogram, szoftver stb.) védelmének és az ezek után járó

szerzői díjak beszedésének kérdésével.

Az Internet egy kiegészítő szolgáltatása a „dial

in”, ami azt jelenti, hogy a jogszerű internet-felhasználó nem a saját termináljáról,

hanem egy másik, esetleg földrajzilag nagy távolságban lévő terminálról is elérheti

saját adatállományát. Például lekérheti az elektronikus postán (e-mailen) érkezett

üzeneteit. (Ez a szolgáltatás hasonlít az üzenetrögzítőhöz, illetve a mobiltelefonnál

használt hangpostához).

Sajnos a rosszul szervezett dial in szolgáltatás

többször használatos jelszóval védett az esetek túlnyomó többségében. Így a jelszó

lehallgatása, mivel az külső, nem védett módon megy végbe, még egyszerűbb. A megoldás

a dinamikus vagy egyszer használatos jelszóval működő, visszahívást lehetővé tévő

tűzfal beépítése.

A vírusok Interneten keresztüli terjesztésének megakadályozása

is szükségessé teszi a jól felépített tűzfalak használatát.

A fentiek alapján a valódi probléma tehát, hogy a biztonság

utólagos beépítése nem ad megfelelő megoldást, és igen költséges, mivel például

a biztonsági követelményeket ki nem elégítő alapszoftverek (ilyen a forgalomban

lévő alapszoftverek döntő hányada) lecserélését vonná maga után.

Ugyanakkor illúzió azt hinni, hogy a számítógépes biztonság

problémája az USA-ban vagy akár az Európai Unió nálunk fejlettebb országaiban

megoldott, s csak megfelelő technológiatranszfer szükséges a hazai megoldáshoz.

Az elektronikus

kereskedelem biztonsága

Az Internetről leírtak több-kevesebb változtatással

az elektronikus adatcserére (Electronic Data Interchange = E.D.I.) is érvényesek.

Az E.D.I. igen lényeges része az úgynevezett papírmentes irodának, és fontos alkalmazási

területe a jelenleg kulcsfontosságú, rohamos fejlődés alatt álló és globalizálódó

elektronikus kereskedelem.

Az elektronikus kereskedelem a műszaki adottságok mellett

számos jogi és kereskedelemszervezési problémát vet fel, így fontos tudni, hogy

az elektronikus kereskedelem előmozdítása gazdaságfejlesztési tevékenység (nem

csupán számítástechnika). Ezt felismerve hozta létre az ENSZ Európai Gazdasági

Bizottsága (EGB) az E.D.I. FACT ajánlási rendszert, egyrészt a már létező adatcsere

formátumokra építve, másrészt felhasználva az EGB-ben több évtizede folyó kereskedelem-könnyítő

munka eredményeit.

AZ ENSZ Kereskedelmi Jogi Bizottsága kidolgozta az

elektronikus kereskedelemre vonatkozó mintajogszabályt, amelynek alapelve, hogy

– bizonyos követelmények betartása esetén – semmilyen bizonylatot nem lehet arra

hivatkozva visszautasítani, (annak hitelességében kételkedni), hogy az elektronikus

úton készült.

Eme alapelv érvényesítésének szükséges feltétele a

digitális aláírás segítségével történő hitelesség igazolása. Így kap kiemelt hangsúlyt,

hogy a kriptológián belül a hitelesség-vizsgálat jelenleg az elektronikus kereskedelem

szempontjából műszaki és jogi vonatkozásban is a legfontosabb terület.

Az elektronikus kereskedelem az üzleti információk

szétosztását, az üzleti kapcsolatok ápolását és az üzleti tranzakciók végrehajtását

jelenti, hírközlési csatornák segítségével.

Ebből a definícióból kiviláglik, hogy az elektronikus

kereskedelem nincs szorosan az Internethez kötve, de ugyanakkor az Internet az

e-kereskedelemnek egy lehetséges és igen gyakran használt terepe.

Az elektronikus kereskedelem, hasonlóan a hagyományos

kereskedelemhez, három részre oszlik, nevezetesen az ügyfél és a kereskedő közötti

kapcsolatra, a kereskedők egymás közötti kapcsolatára és a kereskedelmi szervezetek

közötti kapcsolatokra. Ez a felosztás megfelel a kiskereskedelem, nagykereskedelem

és külkereskedelem szokásos felosztásának.

Az elektronikus kereskedelem tervezésénél jelenleg

szinte teljes mértékben az Internet-hálózatot veszik figyelembe. Ugyanakkor fel

kell hívni a figyelmet W. W. Wu. cikkére (Wu, W.W. (1999)), amelyben a szerző

az Egyesült Államok Szövetségi Hírközlési Bizottságára (FCC) hivatkozva

megállapítja, hogy a műholdas távközlési piac az eddiginél nagyobb növekedésre

számíthat.

A műholdaknak egyre kitüntetettebb szerepe van, és

kulcsszerepe lesz a globalizációban, mivel szinte semmi összefüggés nincs a költség

és a távolság között. Bizonyos piacokon a műholdak kínálják az egyetlen gazdaságos

megoldást. Az FCC megállapította, hogy a világ összes háztartásának az internetes,

fénykábelekkel való összekötése kb. háromszázmilliárd USA-dollár költséggel járna,

míg ugyanennek a feladatnak a műholdak segítségével való megvalósítása csupán

ennek 3%-a lenne.

Az eddig nem tárgyalt problémák közül ki kell emelnünk

azt, hogy amíg az elektronikus kereskedelem, vagyis a papír nélküli iroda számos

előnnyel jár, addig egy vonatkozásban biztosan biztonsági kockázatot jelent. Nevezetesen

könnyen előfordulhat, hogy a bizonylatokat (ez esetben elektronikusan tárolt információkat)

fizikai, esetleg tartalmi sérülés éri, például véletlenül vagy szándékosan letörlik,

vagy eltulajdonítják. Ez sokkal könnyebben véghezvihető, mint a papír alapú irodában.

Ennek a kockázati tényezőnek az elhárítása csak látszólag könnyű, azonban a tényleges

megoldás nem egyszerű. Ha utólagosan az elektronikusan tárolt információkat kinyomtatás

útján papír alapúra változtatják, akkor az elektronikus irodának, jelen esetben

az elektronikus kereskedelemnek az előnyei szinte teljesen elvesznek. Így tehát

az elektronikus dokumentumok esetében különös figyelmet kell fordítani az elektronikusan

tárolt adatok rendszeres, kötelező mentésére és számítógép-termináloktól vagy

számítógép-központoktól független, biztonságos tárolására. Az elektronikus kereskedelem

biztonságát biztosító komponensek:

Digitális aláírás

A keletkezett elektronikus dokumentumok tartalmát,

valamint az aláírót (személy vagy akár szervezet) egyszerre hitelesíti a digitális

aláírás.

Kulcsletéti

rendszer

A hitelesítéshez felhasznált eszközök hitelességét biztosítja a kulcsletéti rendszer. Ugyanis úgy a belföldi, mint a nemzetközi kereskedelemben biztosítani kell, hogy az aláíró hitelesítő kulcsait, azaz a személyének hitelesítését egy erre a célra működő szervezet (szerver) biztosítsa. Vagyis a kereskedelemben részt vevők kötelezve legyenek arra, hogy a kulcsokat, amiket a digitális aláírásoknál, illetve a rejtjelzésnél használnak, letétbe helyezzék. Biztonsági okoknál fogva ezt célszerű úgynevezett titokmegosztás segítségével több szervezetre bízni oly módon, hogy az egyes szervek csak egy kulcsrészlettel rendelkezzenek. Ez azt jelenti, hogy az üzenet kezdeményezője nem a címzettnek küldi az üzenetét, hanem egy olyan szervezetnek (szervernek), amelyik a továbbítás előtt az üzenet hitelességét meg tudja vizsgálni, és a címzett részére tudja garantálni.

A világméretű elektronikus kereskedelem egyre inkább

előtérbe helyezi az űrtávközlés (VSAT terminálok) felhasználását. Úgy a hibajavító

kódolás, mint a kriptológiai algoritmusok fontos és különleges szerepet játszanak

az űrtávközlésben. A VSAT-terminálokhoz csatlakozó nagy kapacitású űrtávközlési

csatornáknak csak kis hányadát tudja egy kereskedelmi felhasználás kihasználni.

A fennmaradó szabad kapacitás lehetővé teszi a biztonság lényeges növelését, ez

pedig a folyamatos rejtjelzést.

Prognosztizálható, hogy a 21. században a papír nélküli

iroda elterjedése nemcsak az elektronikus kereskedelemben, hanem annál szélesebb

körben, a közigazgatás egészében vagy akár a távoktatásban, sőt a teljes infokommunikációban

is meg fog jelenni. Tehát nem lehet túlbecsülni a 21. század információs e-társadalmában

az információbiztonság jelentőségét.

Banki alkalmazások biztonsága

Az elektronikus kereskedelem sok hasonlóságot mutat

a jelen valóságában már létező pénzforgalmi E.D.I.-kkel, azaz az Electronic

Fund Transfer (EFT) rendszerekkel. A hasonlóság elsősorban abban mutatkozik

meg, hogy a kiskereskedelem banki megfelelője, a home banking segítségével

az ügyfelek (ezek lehetnek magánszemélyek, gazdálkodó egységek, közhivatalok)

lakásukról vagy telephelyükről adatátviteli kapcsolatot létesíthetnek bankjukkal,

bankszámlájukkal bankműveleteket végezhetnek, illetve kezdeményezhetnek. A home

banking gyorssá és kényelmessé teszi az ügyfelek számára a pénzműveleteket.

A bankok számára ez az új szolgáltatás a vitathatatlan

előnyök mellett jelentős kockázatokat is hordoz. Az ügyféllel létesített kapcsolat

támadási lehetőségeket is kínál. Ugyanakkor az ügyfélnek elvárása, hogy a bank

e szolgáltatása ne jelentsen fenyegetettséget a bankkal folytatott üzleti tevékenységre

nézve. Ezen veszélyforrások kiküszöbölésére alkalmazhatók a már korábban ismertetett

tűzfalak.

Hasonlóan az elektronikus kereskedelemhez, itt is a

hozzáférés-védelmet, a digitális aláírást és a hitelesítő szervezetek közbeiktatását

lehet megoldásként alkalmazni. Az egyenszilárdság elve megköveteli, hogy az ügyfél

a saját végpontján biztosítsa az egyéb védelmi intézkedéseket (például fizikai

hozzáférés-védelem).

Az elektronikus

kereskedelemnél leírt nagykereskedelmi rendszer itt a bankok közötti elszámolási

rendszer, a „zsiró”. Míg a homebanking-rendszereknél a jelenleg használt

védelem általában nem elégséges, ugyanis többször használatos jelszavakon alapul,

addig a „zsiró”-rendszerben a létrehozással egy időben már bevezették a digitális

aláírást és az időpecsétet.

Az elektronikus

kereskedelem külkereskedelemnek megfelelő részét, a pénzforgalomban a SWIFT (Society

for Worldwide Interbank Financial Telecommunication) testesíti meg. A SWIFT több

mint 2500 tag-bankkal rendelkezik a világ minden tájáról. A hálózaton a forgalom

naponta meghaladja a több millió tranzakciót. Az egyes tranzakciók pénzmozgást

reprezentálnak, így különösen fontos az elérhető legmagasabb fokú biztonság. A

biztonságról ebben az esetben is kettős értelemben beszélhetünk. Egyre világosabb

ugyanis, hogy az adatok, információk biztonságával egyenértékű ezek tulajdonosainak

(legyen az akár magánszemély, akár szervezet vagy cég) személyiségjogi védelme

az illetéktelen, jogosulatlan felhasználók ellen. Azonban az e-kommunikáció, a

globális adatbázisok és hálózatok rohamos terjedésével, egyre problematikusabbá

válik a jogosulatlan hozzáférés és felhasználás fogalmainak pontos definiálása.

Itt már nem csupán jogi, hanem bonyolult társadalmi kérdésekkel kerülünk szembe,

amelyek megoldása komoly szakmai kihívás az informatikai biztonság, a titkosítás

szakemberei számára. Íme e kihívás egyik legfrissebb demonstrációja:

Az amerikai kormány több millió nemzetközi pénzátutalást

figyelemmel követett a 2001. szeptember 11-i terrortámadások után - jelentette

a The New York Times.

A

jelentés szerint a Központi Hírszerző Ügynökség (CIA) irányította a megfigyelő

akciót, a művelet legfelsőbb felügyelete a pénzügyminisztériumhoz tartozott. Egy

szigorúan titkos program keretében a CIA hozzáférkőzött a világ legnagyobb, pénzáramlásokat

nyilvántartó SWIFT társaságának adatbankjához. A SWIFT megerősítette, hogy együttműködött

ebben a titkos programban az amerikai kormánnyal.

Bár

a The New York Times szerint az amerikai kormány megpróbálta eltántorítani a lapot

erre vonatkozó értesülésének közlésétől, mégis a cikk megjelenése után a kormány

megerősítette, hogy a terrorizmus elleni harc jegyében csaknem öt éve „információkat

gyűjt” a pénzátutalásokról. John Snow pénzügyminiszter úgy kommentálta a lapjelentést,

hogy „különösen büszke erre a programra, amellyel a terrorizmus finanszírozóit

üldözték”.

Nemrégiben szintén ismeretessé vált, hogy az amerikai

hatóságok rendszeresen és tömegesen lehallgattak magán- és céges telefonokat a

szeptember 11-i terrortámadások után. Ezt a tendenciát erősíti Bush elnök nemrégiben

tett javaslata arra, hogy a „terrorizmus elleni küzdelem” jegyében, „indokolt

esetben” lehetőség nyíljon a telefonok engedély nélküli lehallgatására!

Adatbankok hitelessége

és biztonsága

Az adatbankok biztonsági problémáinak megértéséhez

célszerű meggondolni, hogy az adatbankok a papír alapú irodák irattárainak felelnek

meg. Természetesen az elektronikusan tárolt adatok számos előnnyel rendelkeznek

a hagyományos irattárakhoz képest. Például helyigényük nagyságrendekkel kisebb.

A papír alapú irattárakban a visszakeresési lehetőség jóval lassúbb, mint a számítógépes

adatbankokban. Az osztályozási lehetőségek, statisztikák készítése az elektronikusan

tárolt adatok esetén nagy előnyt mutat a szokásos papír alapú nyilvántartásokból

készített kimutatások, statisztikák elkészítési idejéhez képest. Nem szabad azonban,

hogy ezek a kétségtelen előnyök elhomályosítsák az adatbankok megnövekedett biztonsági

problémáit.

Vannak olyan feladatok, ahol az elektronikus adatbankoknak

nagyrészt csak az előnyei mutatkoznak, ilyen például a könyvtári katalógusrendszer

számítógépre vitele. Ennél a feladatnál, ha a tárolt katalógust egy hálózathoz

csatlakoztatjuk, akkor még egy további előny is adódik, nevezetesen, hogy a hálózathoz

tartozó más bel- és külföldi könyvtárak katalógusában is lehet olcsón, nagy sebességgel

keresést végezni.

Az elektronikus adatbankok legnagyobb biztonsági problémája

a hitelesség biztosítása. Ami ugyanis egy könyvtári katalógusnál elviselhető pontatlanság,

az például egy földnyilvántartásnál már nem elfogadható. A földnyilvántartás számítógépes

adatbankra való átállásakor, az Internethez hasonlóan, inkább az előnyöket vették

figyelembe, így például a gyors visszakereshetőséget, a kis tárolóhely-szükségletet

stb.

Azonban az előnyök mellett megjelent a közhitelesség

hiányának problémája, amely az előnyökkel összemérhető, sőt, lehet azt mondani,

hogy lényegesebb követelmény, mint az előnyöket nyújtó gyorsaság, a tárolóhely-igénycsökkenése

stb.

Az alábbiakban egyrészt megmutatjuk, hogy nagy anyagi

áldozatok árán hogyan lehet a már meglévő eszközökkel a biztonságot (közhitelességet)

növelni, másrészt azonban azt is be kell látni, hogy a jelenleg meglévő eszközök

nem minden esetben elégségesek a közhitelesség vagy a biztonság problémáinak megoldására.

A papír

alapú irodában működő irattárnál alapvető követelmény, hogy az irattárba helyezésnek

nagyon körülhatárolt szabályai vannak. Ezek a szabályok sokkal szigorúbbak, mint

egy adatbank kezelésének szabályai. Különösen ki kell emelni, hogy az úgynevezett

TÜK (Titkos Ügykezelés) alá eső irattárak a papír alapú iroda amúgy is szigorú

irattárazási szabályait tovább szigorítják.

Az irattárazásnak a papír alapú irodában meggondolandó

alaki követelményei az adatbankoknál sokszor nem teljesülnek. Nevezetesen egy

iratot pontos keltezéssel kell ellátni, ahol igen fontos, hogy a keletkezés keltezése

nem azonos az irattárba helyezés keltezésével, valamint minden egyes betekintésnél

a betekintő személye és a betekintés időpontja is rögzítésre kerül. Ezen kívül

az irattárazott dokumentumokat alá kell írni a készítőnek, és rögzíteni kell az

irattárba helyezés tényét is azáltal, hogy az irattározó személy az irat átvételét

és irattárba helyezését aláírásával igazolja. Ezek után szabályozni kell a hozzáférést,

nevezetesen, hogy ki férhet hozzá az iratokhoz, kinek van joga azokba betekinteni,

az iratokon változtatni, esetleg azok megsemmisítését elrendelni.

Ez utóbbi műveletet kivéve a műszaki feltételek az

adatbankok közhitelességének biztosításához is rendelkezésre állnak, a jogi feltételeket

pedig egy korlátozott körre magánjogi szerződésekkel biztosítani lehet. Az elektronikus

iroda biztonságát azonban veszélyezteti az a tény, hogy az ügyintéző személyi

számítógépe hálózathoz kötött, és így a folyamatban lévő ügyek nem különülnek

el az elintézett ügyektől. Vagyis a folyamatban lévő ügyek elintézés előtt irattárazásra

kerülnek.

Egy iratnak az adatbankban való elhelyezése adatrögzítés

útján történik, és nem feltétlenül szükséges, hogy az irat készítője és rögzítője

azonos személy legyen, de mindkettőre célszerű lehet digitális aláírást használni,

amely egyértelműen azonosítja a dokumentum tartalmát és a rögzítő, illetve a készítő

személyét. Külön kellene rögzíteni a hozzáférők körét és az irattárban történő

tárolás lejártának időpontját. Mindezt egy külön digitális aláírással hitelesítve,

ez az aláíró lehet az irattáros, vagy lehet a dokumentum készítője. A hozzáférés

biztonságát a jelenleg általánosan elterjedt többször használatos jelszavak helyett,

amelyek minimális biztonságot adnak, az úgynevezett egyszer használatos jelszó

jelentené.

Az elektronikus irodákban és az adatbankokban egyaránt

nagyon nehezen megoldható biztonsági probléma, a másolatok készítése. A

papír alapú irodánál a másolatok készítése számozott példányokkal történik, és

világosan megkülönböztethető az eredeti példány a másolati példányoktól. Ennek

megoldása az elektronikus irodában nem egyszerű feladat. Ha kategorikusan megtiltanák

a másolat készítését, akkor bizonyos felhasználási területeknél a rendszer szinte

használhatatlanná válna. A papír alapú irodánál követett eljárás, nevezetesen

a számozott másolatok készítése azonban nem túl nehezen kijátszható. Gondoljunk

arra, hogy az e-világban elektronikus dokumentumoknak számítanak a digitális zenék

és videók, valamint egyéb CD- és DVD-adathordozók is. Ezek másolatainak készítésére

ma már egész iparágak születtek! De ezzel egy időben a hamisításuk is iparággá

vált, különös tekintettel a cikk elején már említett, Internetről való jogosulatlan

letöltésekre.

E probléma igazán biztonságos megoldását a dokumentumvédelem

egészen új technikája jelentené, ez a digitális aláírás egy speciális továbbfejlesztése,

a digitális ujjlenyomat alkalmazása (részletes ismertetését lásd (Dénes

Tamás (2000)).

Az elektronikus irodák, illetve adatbankok esetén a

selejtezés szintén igen nehezen megoldható biztonsági problémákat vet fel.

Valószínűleg a jelenlegi tárolókapacitásoknál a selejtezést nem is kellene végrehajtani,

mivel a keletkezett információmennyiség ezt az alkalmazások legtöbbjénél nem teszi

szükségessé.

A selejtezésnek a papír alapú irodánál is három lépésben

kell megtörténnie. Első lépés a selejtezésre szánt anyag jegyzőkönyvbe rögzítése

és érvénytelenné tétele, ezután lehet csak a tényleges megsemmisítést egy zúzógéppel

elvégezni az iratokat előállító intézményen belül, ezután a lezúzott iratokat

egy külső céggel elégettetni, vagy szeméttelepre szállíttatni.

A papír alapú irodáknál tehát a biztonság csak a fenti

előírások teljesítésének megfelelő ellenőrzését követeli meg, az elektronikus

irodáknál azonban ez a probléma hatványozott nehézséget jelent. Ugyanis, míg a

papír alapú irodákban az indigós papírok megsemmisítése általában az irat megsemmisítésével

egy időben megtörténik, addig a számítógépes adatbázisokból leközölt (kinyomtatott)

adatok mindig eredeti példánynak tűnnek.

A problémákat részletesen tárgyalja Oppliger (Opplinger, R. (1998)) a legjobban elterjedt

operációs rendszerekre vonatkozóan. Az említett könyvben a szerző vizsgálja az

UNIX rendszert, a VMS (Virtual Memory System), továbbá az MS-DOS, valamint a Windows

rendszereket, ugyanakkor megmutatja, hogy ezeknek a rendszereknek milyen, úgynevezett

biztonsági változata létezik, amivel a biztonsági hézagokat igyekeztek kiküszöbölni.

Az adatkezelő rendszerek hierarchikus felépítése ugyanis nagy veszélyt jelent,

mivel ez a legmagasabb szintre helyezi az úgynevezett rendszergazdát, aki elől

a rendszerben semmit elrejteni nem lehet, ugyanis az operációs rendszer megfelelő

ismerete esetén a rendszergazda bármilyen, az operációs rendszerben a felhasználó

által elrejtett vagy jelszóval védett adathoz hozzá tud jutni. A hierarchikusan

felépített operációs rendszerek a nem TÜK alapú hagyományos irodákban lévő biztonságot

sem nyújtják, mivel a hierarchikus hozzáférés-védelem lényege az, hogy a titkossági

fokozatok szigorúan egymás fölé vannak rendelve, így például a nyílt, a bizalmas,

a titkos és a különösen titkos fokozatokat különböztetik meg. Ez az egymás alá

rendelés azt jelenti, hogy például minden nyílt alá van rendelve a bizalmasnak,

minden bizalmas alá van rendelve a titkosnak, és minden titkos a különösen titkosnak.

Ez a hagyományos és az adatbázis-kezelő programok legtöbbjében meglévő elv azonban

könnyen láthatóan nem nyújt megfelelő biztonságot, ugyanis az információhoz való

hozzáférhetőséget a beosztással köti szorosan össze. Ez azt jelenti, hogy sok

felhasználó hozzáféréssel rendelkezik olyan adatokhoz, amelyek a munkájával nincsenek

kapcsolatban. Gondoljuk el például a hadsereg gazdasági főnökét, aki valószínűleg

tábornoki beosztásban van, és ezért a legmagasabb titokfokozatba, a különösen

titkosba is betekintést nyerhet, így hozzájuthat a hadműveleti csoportfőnökség

által közös irattárban elhelyezett hadműveleti tervekhez, amikre munkájában nincsen

szüksége.

Számos olyan adatkezelő rendszer került kiépítésre (sajnos csak igen korlátozott mértékben vették ezeket használatba), amelyek a hierarchikus felépítés helyett az adatbankok megfelelő biztonságát igyekeztek úgy biztosítani, hogy a szerverek egy hitelesítő-kulcselosztó szerepet is játszottak. Ilyen például a Bell-LaPadula-modell, a Biba-modell, a Clark-Wilson-modell, továbbá a Kínaifal-modell. Ez utóbbi - innen kapta az elnevezését - biztosítja azt, hogy például egy banknál az egymással konkurens vállalatok számláját nem kezelheti azonos ügyintéző.

Általában a Kínaifal-modell arra vonatkozik, hogy egymással érdekellentétben lévő felhasználók adatait egymástól el kell választani, tehát az adathozzáférést olyan modell szerint kell irányítani, amely nem teszi lehetővé, hogy ellenérdekű felek adataihoz bárki is hozzájusson. Az ilyenfajta elkülönítés a TÜK-irodákban tárolt adatok számítógépes nyilvántartásában egy hasznos modell. Annak érdekében, hogy a papír alapú TÜK-irodában az irattáros ne lássa át az összes nála elhelyezett iratot, a legmagasabb titokfokozatban lévő iratokat egy-egy külön-külön zárható dossziéban helyezik el, amelyek kinyitására a titokgazda vagy a titokgazda által felhatalmazott személy jogosult, munkája végeztével pedig ezeket a dobozokat le kell zárni, és úgy kerülnek be az irattárba. Ezáltal lehetőség van arra, hogy az irattáros, aki tárolja az iratokat, azok tartalmát ne ismerje. Ennek megvalósítása az elektronikus irodában nem egyszerű. Egy lehetséges megoldási mód az, hogy a közös tárolóban tárolt információk rejtjelzett formában kerülnek tárolásra, és a rejtjelzéshez használt kulcsok nincsenek a gépben tárolva, hanem például személyhez kötött memóriakártyával történik a kulcsok felhasználása.

A mágnes-, illetve memóriakártyák biztonsága

A mágneskártya vagy ügyfélkártya a papír alapú

személyazonosító igazolványok korszerűbb változata volt. A mágneskártya csak a

személyi adatok rögzítésére alkalmas, a tárolás egy mágnescsíkon történik. A jelenleg

is forgalomban lévő mágneskártyák a biztonság igen alacsony fokát nyújtják, mert

lehetővé teszik a kártya tartalmának egy leolvasó segítségével való megismerését

és lemásolását, miközben a kártya semmiféle intelligenciával nem rendelkezik.

Ezeket a gyengeségeket látva Roland C. Moreno

mérnök, újságíró 1970-ben javasolta a szokásos mágneskártyák helyett a memóriakártyák

használatát. A memóriakártya, angol nevén smart card, magyarul okos

vagy intelligens kártyának is fordítható, ötletét Moreno szabadalmaztatta. Kidolgozta

a felhasználás biztonságát és szabályait. A projekt végrehajtására egy céget hozott

létre, ezt elnevezte Innovatronnak. Az utódszervezetként alakult Honeywell

Bull cég licencjogot nyert a memóriakártyák és az ezt leolvasó kártyaolvasó

szerkezetek gyártására.

A memóriakártyák gyakorlati megvalósítása az integrált

áramkörök létrejöttével vált lehetségessé, ugyanis a memóriakártyákban VLSI (Very

Large Scale Integration), azaz „igen nagy mértékben integrált áramköröket (chip)

alkalmaztak. Ezeknek az áramköröknek a fizikailag rendkívül sűrített logikai szolgáltatásai

tették a memóriakártyákat szó szerint kulcs-jelentőségűvé (egy chip több tízezer

tranzisztor funkcióit integrálja néhány négyzetmilliméteren).

A memóriakártyák feldolgozási kapacitását biztosító

központi egységen kívül a kártyákon elhelyezett RAM-ok és az operációs rendszert

magukban foglaló ROM-ok teszik az egész rendszert megfelelő komplexitásúvá. A

mágneskártyával ellentétben egy ilyen chip-kártya valódi biztonságát teszi lehetővé,

hogy a kártyán tulajdonképpen egy általános rendeltetésű mikroszámítógép működik,

illetve egy általános rendeltetésű mikroszámítógép úgynevezett biztonsági változata,

ami azt jelenti, hogy a gyártási folyamat lezárta után a belső adatforgalom a

mikroszámítógép be- és kimeneti pontjainak lezárása folytán a továbbiakban ezeken

keresztül nem befolyásolható.

A memóriakártyák a következő alapvető műveleteket képesek

elvégezni:

- adatbevitel,

- adatkibocsátás,

adatok kiolvasása a tárolóból,

- adatok

beírása vagy törlése a tárolóban,

- rejtjelzési

műveletek elvégzése.

A felsorolt funkciók mindegyike nagyon fontos, de a

második és negyedik különösen érzékeny, mivel a második funkció segítségével adatok

és eredmények kerülnek a külvilágba, a négyes funkció pedig a tároló tartalmának

módosítását eredményezi. Fontos megjegyezni, hogy a rejtjelzési titkos kulcsok

a mikroszámítógép által kerülnek használatra, de nem képezhetnek kimenetet. Néhány,

memóriában lévő adat felhatalmazást adhat bizonyos területek eléréséhez, ezért

különös elővigyázatot igényel, mielőtt ezeket beírjuk vagy töröljük. A rejtjelzési

számítások eredménye lehet olyan ellenőrző szó, amely a külvilágnak szól, ezért

igényel különös figyelmet, mielőtt a kimeneten megjelenítik.

A kártya biztonsága csak akkor garantálható, hogyha

a kártyát csak a valódi tulajdonos használhatja, illetve ennek megfelelően a kártya

kívülről kap utasítást arra, hogy a kártya valódi tulajdonosa használja a kártyát.

A kártyahasználatnak ez a lényeges része a többször használatos jelszavak (PIN

kódok=Personal Identification Number) felhasználásától a hitelességvizsgáló

kódokig (MAC=Message Authentification Code) terjedhet, és magában foglalhatja

a magas szintű digitális aláírást és hitelesítő megoldásokat. Ezek a mechanizmusok

rejtjelzési módszereken alapulnak. A kártya reagálhat arra, hogy bizonyos típusú

csalási törekvéseket észlel, például ha a PIN-kóddal három alkalommal sikertelenül

próbálkoznak, akkor a beprogramozott eljárás a kártya a további működést leállíthatja.

Már megjelent például a bankoknál a kártyatulajdonos

bizonyos egyedi fiziológiai tulajdonságaival való azonosítás (Dénes Tamás (2005)). Ilyen például az

ATN-ek fölött lévő, retina-letapogató berendezés, amely összehasonlítja a kártyában

eltárolt, kizárólag a kártya jogos tulajdonosának retinájára jellemző fiziológiai

jegyeket az automata előtt álló személy retinájával, így biztosítva azt, hogy

a kártyát csak a jogos tulajdonos tudja fölhasználni.

A memóriakártyákat két csoportba lehet osztani. Az

egyik csoportba tartoznak az autonóm (offline) leolvasóval működő kártyák, a másik

csoportba pedig azok, amelyek működéséhez egy központból megerősítő üzenet (dinamikus

jelszó) szükséges.

Gazdasági szempontból az online rendszerek jóval drágábbak,

mint az offline rendszerek, így a két megoldás közötti választást elsősorban biztonsági

paraméterek befolyásolják. Könnyen belátható, hogy a biztonsági szempontok az

online megoldást indokolják, mivel például kártyalopás esetén a kártya érvénytelenítése

így azonnal megoldható, míg az offline esetben a letiltás sokkal bonyolultabb

és időigényesebb.

Próbálkozások történnek arra, hogy az offline rendszerek eme gyengéjét a felhasználóra hárítsák azzal, hogy a bejelentett ellopások időpontjától kezdve bizonyos ideig a kártyakibocsátó a visszaélésekért nem vállal felelősséget. Az ilyen jogi megoldás azonban nem tartható, és feltétlenül a felhasználó kárát, biztonságának kockáztatását eredményezi. Az online megoldás esetén, sajnos, a többször használatos jelszóval (PIN kóddal) védett rendszerek nagyon sebezhetők, ahogy azt az Internettel kapcsolatban már említettük, mivel az adatátviteli vonalon áthaladó információk lehallgatás elleni védelme nagyon nehezen vagy egyáltalán nem kiküszöbölhető.

A többször használható jelszónál bonyolultabb és biztonságosabb

algoritmusok, mint például a dinamikus jelszó (egyszeri felhasználású jelszó),

illetve a digitális aláírás alkalmazása azért is célszerű, mivel a jelenleg működő

pénzkiadó automaták úgy működnek, mint egy olyan pénztár, amelyben az ügyfél a

pénz átvételét nem kell, hogy elismerje, vagyis a pénzátvétel letagadható. A pénzügyi

alkalmazások területén háromfajta kártyát alkalmaznak:

Debit kártya: pénz befizetését teszi lehetővé a bankba a bank nyitvatartási

idején kívül is, és nem csak, vagy nem elsősorban készpénzben, hanem a kártyáról,

annak egyenlegének megváltoztatása által.

Hitel- vagy kreditkártya: a pénz kivételét és esetleg

más tranzakciókat, például más számláról átutalást tesz lehetővé, ugyancsak függetlenül

a bank nyitvatartási idejétől.

Terhelési kártya (charge card): Ennek lényege, hogy segítségével

bizonyos szolgáltatások, például telefonszolgáltatás, parkolás stb. fizetését

lehet eszközölni, egy előre megállapított összeghatárig. Ilyen rendszer működik

például az Egyesült Államokban a telefonoknál, ahol a kártya tulajdonosa a kártya

felhasználásával biztosítja azt, hogy a bankjában vezetett folyószámláról a telefontársaság

a beszélgetés végeztével vagy aközben folyamatosan a beszélgetés díját le tudja

emelni. Az ilyen rendszer a biztonság szempontjából igen hatásosan működik.

Az eddigiek is rávilágítanak arra, hogy a memóriakártyák

használatánál a nagyobb biztonság érdekében több problémát kell a jelenlegihez

képest alapvetően másképpen megoldani. Ezek a problémák: a felhasználó személyének

azonosítása, a kártya könnyű letilthatósága, valamint az interaktív kapcsolat.

Ez utóbbi megoldatlansága annál is érdekesebb, mivel

a régebbi idők manuális távirat feladásának is olyan rendszere volt, hogy a kezelőnél

bejelentett távirat-feladást csak akkor teljesítették, ha előzőleg a kezelő az

állomást visszahívta, és így biztosítva volt, hogy milyen hívószámra kell számlázni.

Ez a biztonságos rendszer a jól szervezett dial in szolgáltatásnál is működik.

A memóriakártyák a jelenlegi technológia mellett már

olyan tárolókapacitással rendelkeznek (és ez a jövőben növekedni fog), amelyek

egy egész adatbázis tárolását teszik lehetővé. Például a kártyabirtokos személyére

vonatkozó egészségügyi, illetve más személyi természetű adatok tárolását. Ugyanez

a tárolókapacitás-növekedés teszi alkalmassá a memóriakártyát a többcélú alkalmazásra

is. Mindezek a tulajdonságok magyarázzák a memóriakártyák számítógépes hálózatokhoz

való kapcsolását. A következőkben ennek megvilágítására törekszem.

A memóriakártya a biztonságos hozzáférés-védelem eszköze

Napjaink számítógépes rendszerei általában hálózatba

kapcsolt gépekből és az ezeken tárolt adatbázisokból állnak. Az adatbázisokhoz

való hozzáférés ugyancsak hatásosan és biztonságosan működhet a memóriakártyák

segítségével, annak ellenére, hogy jelenleg főleg gazdasági okok miatt, a biztonságot

elhanyagolva, az adatbázisokhoz való hozzáférés általában többször használatos

jelszavakkal történik.

A memóriakártyák rohamosan növekvő alkalmazásaiból,

az előzőkben bemutatottakon túl, néhány további felsorolásával szeretném érzékeltetni

a lehetőségek sokszínűségét.

Az autóparkolásnál felhasználható kártyák ma már sok

esetben az érintkezés nélkül működő leolvasókkal működnek, ahol a kártya a vezető

zsebében van, és az érintkezés nélküli érzékelő (leolvasó) egyrészt az automata

sorompót fölnyitva beengedi a parkolóba a gépkocsit, másrészt a kijáratnál ugyanilyen

módon érzékeli a vezető zsebében lévő kártyát és az ezen tárolt egyenlegből a

parkolás díját levonja. Hasonló fölhasználási lehetőségek az autópálya-matricákat

helyettesítő, illetve a tömegközlekedési jegyek helyett használt chip-kártyák.

Utazási irodák a díjak befizetése ellenében a szolgáltatásokra

vonatkozó fizetéseket egy memóriakártyában rögzítik, így az utasnak a szállodában,

az autókölcsönzésnél, a pénzváltásnál, a vámkifizetéseknél, valamint egyéb, előre

kifizetett személyi szolgáltatásoknál nemhogy készpénzzel nem kell foglalkoznia,

hanem az egy kártyán belül rögzített összegekből a különböző célokra történő kifizetéseket

hitelkártya nélkül is tudja teljesíteni. Ennek a kényelem mellett a biztonság

szempontjából is jelentősége van, ugyanis a hitelkártyák felhasználása során elkövetett

csalások (másolás, nem megfelelő összegek levonása az egyenlegből, készpénz-fizetés

jogtalan igénybevétele stb.) nem történhet meg.

A kereskedelmi alkalmazások vonatkozásában meg kell

említeni az árukra rögzített chip-kártyákat, amelyek olyan jeladóval vannak ellátva,

amely az üzlet elhagyásakor az ajtónál lévő érzékelő segítségével jelzi, amennyiben

a vevő fizetés nélkül távozna, és így a kártya az árun marad.

A felügyelet nélküli kereskedelmi társas viszony esetén

az, hogy például ki mennyi pénzt vitt be vagy adott ki egy közös kasszából, jól

és biztonságosan követhető chip-kártya segítségével. A memóriakártya egy közös

árukészletből áruló több tulajdonostárs vagy alkalmazott egymás közötti elszámolásának

eszköze is lehet. Például újságárusoknál, ahol több eladó, vagy autó karbantartásnál,

ahol több szerelő dolgozik stb.

A napjainkban többé-kevésbé elterjedt alkalmazások

közel sem teljes bemutatása mellett fel kell hívni a figyelmet a memóriakártyák

pénzügyi alkalmazásai területén egy jelenleg még egyáltalán nem elterjedt, de

nagy perspektívával rendelkező alkalmazási területre, amely alapvetően kötődik

a hálózatokhoz. Ez az úgynevezett digitális pénz, vagy más néven digitális

pénztárca lehetősége. A digitális pénz egyúttal tökéletesen modellezi a memóriakártyák

lehetőségeit a biztonságos hálózatok kialakításánál.

A

digitális pénz

Praktikus

okokból érthető, hogy a gazdaság szereplői számos okból igyekeznek elkerülni a

készpénzforgalmat. Ugyanakkor biztosítani szeretnék a készpénznek azt a személyiségjogi

szempontból előnyös tulajdonságát, hogy a készpénz útja követhetetlen. Sajnos

éppen ez a tulajdonság ad módot a bűnös felhasználásra is. Például amikor a pénzt

megvesztegetés céljára használják fel, a bankjegyekből egyáltalán nem lehet visszakövetkeztetni

az átadó személyazonosságára, valamint azt sem lehet bizonyítani, hogy az átadott

készpénz milyen céllal került átadásra (jól előkészített akció esetén a bankjegyek

rendőrség által vegytintával való megjelölése vagy a bankjegyek sorszámának feljegyzése

jelent némi megoldást). Ennek megfelelően nemcsak kényelmi okokból, hanem a bűnös

tevékenység meghiúsítása érdekében is célszerű olyan digitális megoldást keresni,

amely a készpénzt helyettesíti. Ezt a célt szolgálja a digitális pénztárca,

amely egy olyan elektronikus tároló, amelyben a digitális pénzt elhelyezik.

Célszerű módon ez a digitális pénztárca lehet egy memóriakártya.

2. ábra

A digitális

pénz elméletét és gyakorlatát részletesen tárgyaltam egy korábbi cikkemben (Dénes

Tamás (2003a)), a könnyebb követhetőség kedvéért a következőkben a működésnek

csak vázlatos ismertetését adom.

Tegyük

fel, hogy egy banknál az „A” felhasználónak van egy bankszámlája, és ennek terhére

kívánja digitális pénztárcáját feltölteni. Ekkor a következőképpen jár el:

Meghatározza,

hogy milyen pénzegységekre van szüksége, például ezerforintos, tízezres stb. Minden

pénzegységhez, amelyet majd digitálisan akar tárolni, egy véletlen számot generál

a memóriakártyájába beépített véletlenszám-generátor segítségével. A generált

véletlen szám hosszának, vagyis a számjegyeinek vagy bitjei számának olyannak

kell lennie, hogy két azonos véletlen szám előfordulásának valószínűsége a nullához

közelítsen. A banki tranzakció személyesen vagy a homebanking-rendszeren keresztül

történik úgy, hogy a pénzegységek értékeit és a hozzájuk tartozó véletlen számokat

az „A” felhasználó beküldi, majd a bank részére a bank digitális aláírása segítségével

ezeket külön-külön, tehát a címletet és a hozzá tartozó véletlen számot digitálisan

aláírja. Ezután visszatáplálja személyesen a bankfiókban, vagy adatátviteli vonalon

a home banking rendszeren keresztül az „A” felhasználó digitális pénztárcájába.

Az „A” felhasználó, miután valamilyen szolgáltatást, vagy árucikket meg akar vásárolni,

az elektronikus pénztárcájából a „B” felhasználó elektronikus pénztárcájába a

megfelelő összeget átutalja, vagyis a bank által aláírt címleteket átadja személyesen,

tehát offline módon, vagy pedig átviteli csatornán keresztül. Az „A” bankszámláját

kezelő bank természetesen „A” adatait ismeri, és a kiadott digitális pénz megfelelő

értékét számlájáról levonja. Ugyanakkor az adatokat, tehát az egyes címletekhez

tartozó véletlenszámot, a címlet értékét és az elektronikus aláírást egy megfelelő

adatbankban tárolja. Miután „A” és „B” között a kifizetés megtörtént, amihez „B-nek

„A”-ról semmiféle információjának nem kell lennie, a „B” a megfelelő bankba bejuttatja

a digitális pénzt. A bank a nyilvántartásában ellenőrzi, hogy a megfelelő véletlenszám

értékű (sorszámmal rendelkező) bankjegyet nem váltotta-e már egyszer be valaki.

Amennyiben nem, akkor a kifizetésnek a „B” részére a készpénzt bankon keresztül

átadja, vagy pedig a „B” rendelkezése szerint valamiféle más bankba való átutalást

végrehajtja. Amennyiben a nyilvántartásból kiderül, hogy „A” ezt a digitális pénzt

már valakinek odaadta, és az már a banknál beváltotta, mivel a bank ismeri „A”

összes adatait, tehát egyrészt visszautasítja a beváltást, másrészt

fölfedi ezeket az adatokat, hogy a bűnüldöző szervek „A” ellen fel tudjanak

lépni.

Azaz

mindaddig, amíg „A” törvényt tisztelően viselkedik, addig a személyi adatai titokban

maradnak, ugyanakkor, ha valamiféle visszaélést követ el, akkor ennek a visszaélésnek

a következményeit nem tudja elkerülni, mivel a bankban nyilvántartott adatok alapján

ellene eljárást lehet lefolytatni. Ez természetesen feltételezi, hogy az erre

vonatkozó törvényi háttér rendelkezésre áll. Az általános törvényi szabályozás

helyett megfelelő jogi hátteret biztosíthat az úgynevezett magánjogi szerződés

is.

A memóriakártyák

technológiája állandó fejlődésben van, így napról napra új felhasználási területek

nyílnak meg. Az újítások nemcsak a kártyatechnológiában és felhasználási területein

mutatkoznak meg, hanem a kártyát a központtal összekötő híradástechnika is változik,

így például az űrtávközlés segítségével a földrajzilag nagyon távoli terminálok

a költséges földkábelek, illetve tenger alatti kábelek lefektetése nélkül köthetők

össze. Az űrtávközlés, ahol a távközlési műholdak előállítása és fölbocsátása

óriási összegeket emészt fel, mára már abba az állapotba jutottak, hogy eme gigantikus

beruházások ellenére a felhasználás költségei versenyképessé válnak a hagyományos

híradástechnikai összeköttetések költségeivel szemben.

A hozzáférés-védelem új módszerei

Dinamikus jelszó

A dinamikus jelszó nemcsak formálisan, hanem

alapvető konstrukciójában tér el a közismert egyszerű (statikus) jelszótól. Ebben

az esetben ugyanis nem maga a jelszó a kulcs, hanem az egyes felhasználókhoz rendelt

matematikai képletek. A hozzáférés-védelem abból áll, hogy a felhasználó megad

egy egyszerű jelszót, amelynek hatására a központi szerver egy véletlen számot

küld a felhasználónak, és egyben ezt a véletlen számot a központban tárolt (felhasználóhoz

tartozó) képletbe helyettesíti. Ugyanakkor a felhasználó a birtokában lévő képletbe

behelyettesíti a véletlen értéket, majd az így kiszámított eredményt visszaküldi

a központnak. A központ összehasonlítja a visszakapott értéket az általa kiszámítottal,

és annak megfelelően, hogy a két érték azonos-e vagy sem, dönt a hozzáférés engedélyezéséről.

Könnyen látható, hogy ebben a konstrukcióban a kommunikációs vonalat figyelő lehallgató

csak olyan információhoz (a véletlen számhoz vagy a képletből kiszámított értékhez)

tud hozzájutni, amely semmiféle információt nem ad egy következő illegális hozzáféréshez,

hiszen ezekből az értékekből a képlet nem megfejthető. Különösen, ha figyelembe

vesszük, hogy minden tranzakcióhoz új véletlen szám tartozik, amely egyetlen előzővel

sem egyezik meg.

Amíg tehát az egyszerű jelszó illetéktelen megszerzésével

hozzáférhetővé válik a védett információ, addig a dinamikus jelszó esetén ezzel

csak az interaktív azonosítás első lépéséig képes eljutni, majd a titkos képlet

hiányában a rendszer letiltja a hozzáférést.

Zero knowledge proof

Az előzetes információ nélküli azonosítás (Zero Knowledge Proof)

a dinamikus jelszótól abban különbözik, hogy az azonosítás a felhasználónál lévő

titok (képlet, jelszó stb.) előzetes egyeztetése nélkül működik. Vagyis a központ

úgy győződik meg a felhasználónál lévő titokról, hogy azt nem kell, hogy megismerje.

A következőkben egy ilyen, előzetes információk nélküli azonosítást fogunk egy

ábra segítségével bemutatni anélkül, hogy konkrét rendszereket ismertetnénk.

Tételezzük fel, hogy a hálózat egy labirintus, mely egy titkos ajtót rejt,

amelyen mindenképpen át kell jutni ahhoz, hogy a labirintus egyik feléből a másikba

jussunk (lásd 3. ábra). A B felhasználó ismeri az ajtó titkát (ki tudja

nyitni azt!), de úgy kell ezt bebizonyítania az A szolgáltatónak, hogy közben magát a titkot ne

árulja el. Ezt nevezi a nemzetközi szakirodalom "zero-knowledge proof"-nak,

azokat az eljárásokat pedig, amelyek alkalmasak az ilyenfajta bizonyításra, „zero-knowledge

protocol”-nak (Stewart, Ian (1996)).

3.

ábra

Íme egy általános eljárás

(protocol) az előismeret nélküli bizonyításra:

1.

A a labirintus bejáratánál áll, míg B eltűnik a labirintusban.

2.

A

két dolgot kérhet B-től:

-

Gyere

ki a jobboldali folyosón!

-

Gyere

ki a baloldali folyosón !

3.

Mivel

B a titkos ajtó egyik oldalán állhat csak (C

vagy D), így ahhoz, hogy a kérést mindenképpen teljesítse,

feltétlenül ki kell tudnia nyitni a titkos ajtót.

4.

A n-szer ismételheti meg a kérést és B mind az n-szer teljesíti.

Így B bebizonyítja, hogy ismeri

a titkot, de A-nak mégsem kell elárulnia

azt. Ha csak egyszer játszák el a 2.-3.

lépéseket (n=1), akkor A

bizalmatlanul mondhatná, hogy B

1/2 valószínűséggel, véletlenül is átjuthatott

a titkos ajtón. Ha azonban 10-szer, vagy akár 20-szor ismétlik meg a 2.-3. lépéseket, akkor már mindössze ![]() a tévedés valószínűsége.

Mivel a „játék” két hardver eszköz között zajlik, így a mai technikai paraméterek

mellett jelentéktelen időt igényel az n=100 ismétlés is, ami gyakorlatilag nulla

tévedési valószínűséget jelent.

a tévedés valószínűsége.

Mivel a „játék” két hardver eszköz között zajlik, így a mai technikai paraméterek

mellett jelentéktelen időt igényel az n=100 ismétlés is, ami gyakorlatilag nulla

tévedési valószínűséget jelent.

A zero-knowledge protocolok

jelentősége egyre nyilvánvalóbb, így a szakirodalomban és a gyakorlati információvédelemben

is egyre nagyobb szerepet töltenek be. A modell-analógia alapján könnyen belátható,

hogy ilyen „labirintus”-szituációban vagyunk minden bankautomatánál, kártyával

történő fizetésnél, telefonálásnál vagy például az email-boxunkba való belépésnél.

Titokmegosztás

A hozzáférés-védelemben nagy szerepet kap az úgynevezett titokmegosztás.

E módszer ősi változatai a bankok klasszikus gyakorlatából már jól ismertek. Például

a széf egy-egy kulcsa különböző személyeknél van, az egyik a széf bérlőjénél,

a másik a bank alkalmazottjánál, így a széf kinyitásához a két kulcs együttes

alkalmazása szükséges. Nyilván ez egy mechanikus megoldás, ennek elektronikus

változata számos továbbfejlesztést tartalmaz, például nem két, hanem tetszőleges

számú felhasználó együttes akarata szükséges a titokhoz való hozzáféréshez, másrészt

a felhasználók lehetnek különböző hozzáférési súlyúak, tehát például a bankigazgató

a nyitás szempontjából nagyobb súllyal rendelkezhet, mint az ügyfél vagy egy beosztott

banktisztviselő.

A titokmegosztásnak eme digitális változata már nem azonos a titoknak

(amelyet általánosan tekinthetünk egy bináris jelsorozatnak) egyszerű darabokra

bontásával. Itt a titok darabokra osztásához, és a feldarabolt titok összerakásához

speciális matematikai eljárásokra van szükség, amelyek részletes ismertetésétől

e helyen eltekintek.

A titokmegosztás talán legmagasabb szintű alkalmazásaként említhető, hogy

például az interkontinentális rakéták indító rendszerei úgy vannak kiképezve,

hogy azok indításához több döntéshozó együttes akarata szükséges. Vagy például

titkos katonai objektumok (például számítógéptermek) elektronikus beléptető rendszerei

úgy működnek, hogy egyszerre csak egynél több kezelő tud belépni vagy kilépni

e helyiségből.

Állampolgári jogok, titok és információ-biztonság

Az információ biztonsággal kapcsolatos nézetkülönbségek

a távközlés kezdetei óta éleződnek. Jelen cikk célja a figyelem ráirányítása

arra az alapvető paradigmaváltásra, amely a globális e-kommunikációval, a gép-ember

hálózatokkal, a mesterséges és természetes intelligencia viszonylatában bekövetkezett,

és amely az információ tartalmáról annak virtuális vagy valóságos voltára, így

az információ-biztonságra tereli a figyelmet. Az internet, mint a globális kommunikáció

és információ-hozzáférés megtestesítője, még bonyolultabbá tette a biztonság megítélését.

D.E. Denning, a Georgetown Egyetem számítástudomány

professzora így vélekedik: „Egy olyan világban, amelyet a nemzetközi szervezett bűnözés,

a terrorizmus és a vörös színezetű kormányok fenyegetnek , butaság lenne megengedni,

hogy az információs szupersztrádán keringő információk mentesek legyenek a törvényes

keretek között végzett lehallgatástól.” (Hoffman, L. J.

(1995), 268.o.)

Összehasonlításul az USA 1912. évi Távközlési

törvénye szerint a kormánynak garantálnia kell, hogy a távközlési vonalakon keresztülmenő

információk a címzetten kívül bárki más számára hozzáférhetetlenek legyenek.

W. Diffie fiatal számítógép-kutatóként kezdett

el kriptográfiával foglalkozni. 30 éves volt, amikor M. Helmannal együtt megírta

híres cikkét (Diffie, W., Hellman, M. (1976)). Ezzel megkezdődött a nyilvános

kulcsú rejtjelzés korszaka. Diffie most 50 évesen a Sun cég egyik vezető rejtjelzési

szakembere, így érdemes idézni néhány megjegyzését (Hoffman, L. J. (1995))-ből:

„Én mindig aggódtam az egyénekért és a magántitokért, ha ezek

szembe találkoztak az állam titkaival.”(269. oldal)

„A kulcsletéti rendszer ugyanazt a sebezhetőséget hozza vissza,

amely engem a nyilvános kulcsú rejtjelzés feltalálásához vezetett.” (277. oldal)

„A Clipper-chip bevezetésének romboló hatása lesz az üzleti

biztonságra és a polgári jogokra anélkül, hogy

javítaná a bűnüldözést. (394. oldal)

„A Clipper-rendszer bűnüldözési szerepét könnyű megkerülni.

Azok a felhasználók, akik bíznak a Skipjack-algoritmusban, és csak a bűnüldözési

részétől igyekeznek megvédeni magukat, elég, ha előrejtjelzést alkalmaznak.” (396. oldal)

„ Az NSA-nál bíznak valamiben, amit ők úgy neveznek, hogy

mély titok. Az ő legértékesebb titkaikat rejtjelezve betennék egy bontás védett

chipbe, ezt egy lezárt irodában lévő páncélszekrénybe, amely iroda egy fegyveresen

védett, szögesdróttal körülvett épületben van, egy katonai bázison. Én közlöm

veletek, hogy a világ legértékesebb titka a demokrácia, ezt a titkot a műszakiaknak

és a politikusoknak kéz a kézben kell mély titokként megvédeni.” (398. oldal)

David Gelernter, a Yale egyetem számítástudományi

professzora, aki maga is egy levélbomba sérültje volt, így vélekedik (Hoffman,

L.J. (1995), 294.o.): „A Clipper-chip és az új távközlési törvény ellenzői nem kényesek

arra, hogy a nemzetközi adóhivatal, a repülőtéri csomagvizsgálat és a bevásárlóközpontokban

lévő rejtett kamerás megfigyelés rendszeresen megsérti személyiségi jogaikat.”

Az elmúlt néhány évben hazánkban is számos

vita zajlott a szabadság és személyiségjogok korlátozhatóságáról és annak mértékéről.

Jelen szerző több dolgozatában és könyveiben is igyekezett felhívni a figyelmet

a titok relativitásának egyre növekvő problematikájára, amely az információbiztonság

mentén ellentétes oldalra kényszeríti a hatalmat és az egyébként „alkotmányos

jogokkal” rendelkező információ-tulajdonosokat. A globalizálódó bűnözés, korrupció

és terrorizmus rémképe a címer azon a zászlón, amely alá fel kéne sorakozni annak

a 99%-nyi törvénytisztelő állampolgárnak, akik e rémet szeretnék megsemmisíteni,

így alkotva egységfrontot a hatalommal, a közös ellenség legyőzése érdekében.

A hatalom eme zászló lengetésével igyekszik elfogadhatóvá tenni mindannyiunk számára,

hogy ő a mi információink legbiztosabb őre, amiből következik, hogy elégséges

a titok egyirányú értelmezése. Ez már érthetőbbé teszi a fentiekben jelzett dinamikus

titkosító eljárások tömeges bevezetésének nehézkességét, amelyek minimálisra csökkentve

az emberi tényező szerepét (korrupció, zsarolhatóság stb.), egyenrangú biztonságot

ad az információ tulajdonosának, valamint az információt tároló és továbbító szolgáltatónak.

A jelen dolgozatban az Internet szimbolikus

példáján, mint az infokommunikáció állatorvosi lován igyekeztem bemutatni az egyébként

általában a hálózatokra és az infokommunikáció biztonságára jellemző problémákat,

és felvázolni a kivezető megoldási lehetőségeket. Mindezt talán nem véletlenül

éppen a csomagkapcsolt hálózatok megszületésének 40. évfordulóján.

Irodalomjegyzék

Davies,

D. W. - Barber, D. L. A. - Price, W. L. - Solomonides, C. M. (1982):

Számítógép-hálózatok és protokollok

Műszaki Könyvkiadó, Budapest, 1982.

Davies,

D. W. - Price, W. L. (1984): Security for Computer

Networks:

An Introduction to Data Security in Teleprocessing and

Electronic Funds Transfer

Chichester, John Wiley &

Sons, 1984.

Dénes Tamás (2000): DIGITÁLIS UJJLENYOMAT (A dokumentumvédelem

új korszaka)

Magyar Távközlés, XI. évf. 5. szám, 2000. május

Dénest Tamás (2001a): Biztonságos Információ (s)

Társadalom

INFO TÁRSADALOMTUDOMÁNY,

2001/53.

Dénes Tamás (2001b): ECHELON az e-társadalom információpajzsa

?

Híradástechnika, 2001/6

Dénes Tamás (2001c): TITOK TAN avagy Kódtörő ABC

KRIptográfia MIndenkinek

Bagolyvár Könyvkiadó, Budapest, 2001.

Dénes Tamás (2003a): Biztonságos digitális pénz és igazolvány

Híradástechnika, 2003/10, 27-30

Dénes Tamás (2003b): Titkos-számítógép-történet

eVilág Kiskönyvtár sorozat 1. kötet

Aranykönyv Kiadó, Budapest, 2003.

Dénes Tamás (2005): Biometrikus azonosítás,

avagy

a személy egyedisége és a dokumentum személyessége

eVilág IV. évfolyam 5. szám, 2005/május,

34-38.

Diffie, W., Hellman, M. (1976): New Directions in Cryptography

IEEE Transaction on Information Theory,

November 1976. (644-645)

Hoffman, L. J. (1995): Building in Big Brother.

Springer – Verlag, Berlin,

1995.

Nemetz Tibor - Vajda István

(1991): Bevezetés

az algoritmikus adatvédelembe.

Akadémiai Kiadó, 1991.

Opplinger, R. (1998): internet and internet security.

Artech House Publishers, Norwood MA 02062 USA 1998.

Pfitzmann, Andreas (Ed.) (1999): Information Hiding

Proceedings of Third International Workshop,

IH'99

Dresden, Germany, 1999.

Schneier, Bruce (1995): e-mail security

How to Keep Your Electronic Messages Private

Johns Wiley and Sons, Inc. New

York, 1995.

Simmons, G. J. (1979): Cryptology: The Mathematics

of Secure Communications.

The Mathematical Intelligencer 1 (1979) 233-246.

Simmons,

G. J. (1982): Secure Communications and Asymmetric Cryptosystems

Boulder, Westview Press, 1982.

Stallings,

William (1995): Network and internetwork Security: Principles

and

Practices

Englewood Cliffs, Prentice-Hall, 1995.

Stewart, Ian (1996): Proof of Purchase on the internet:

Zero-knowledge Protocols

Scientific American, February 1996., 124-125

Wu, W. W. (1999): Vezeték nélküli multimédia

hálózatok megbízhatósága.

Magyar Távközlés 10. (1999) április, 8-13.